第四届长安杯取证复现

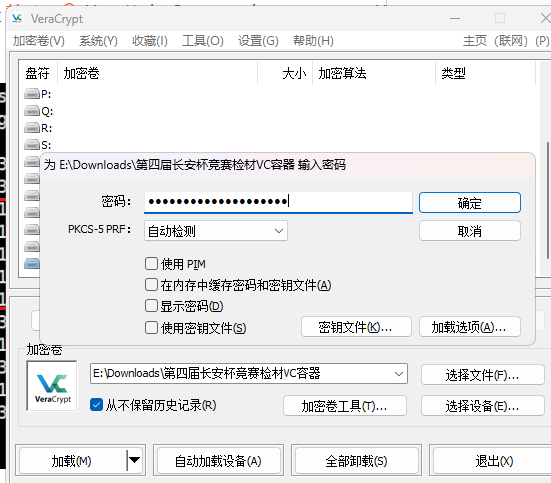

下载好附件,VeraCrypt密码:2022.4th.changancup!

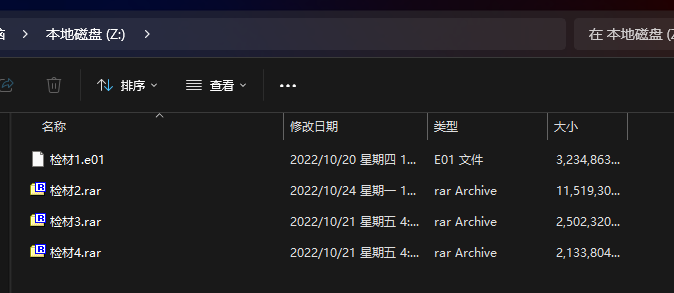

我选择是在Z盘,加载成功后多出一个Z盘,打开得到

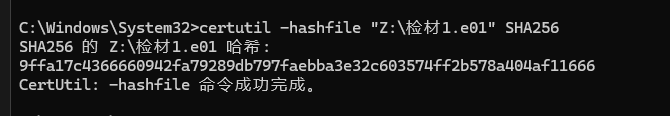

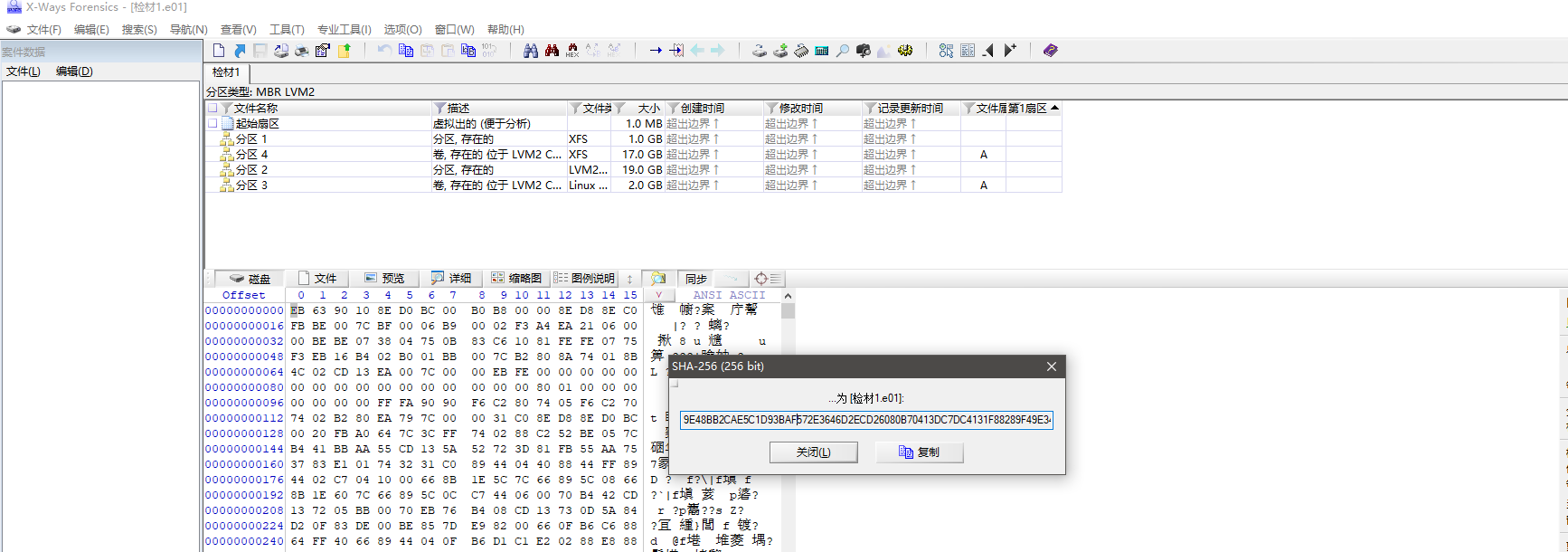

1.检材1的SHA256值为?

用X-ways计算sha265,直接拖入—>工具—>计算哈希,选择sha256即可,注意这里的sha256问的是原始硬盘的哈希值,而非.e01文件的哈希值

错误答案

正确答案

1 | |

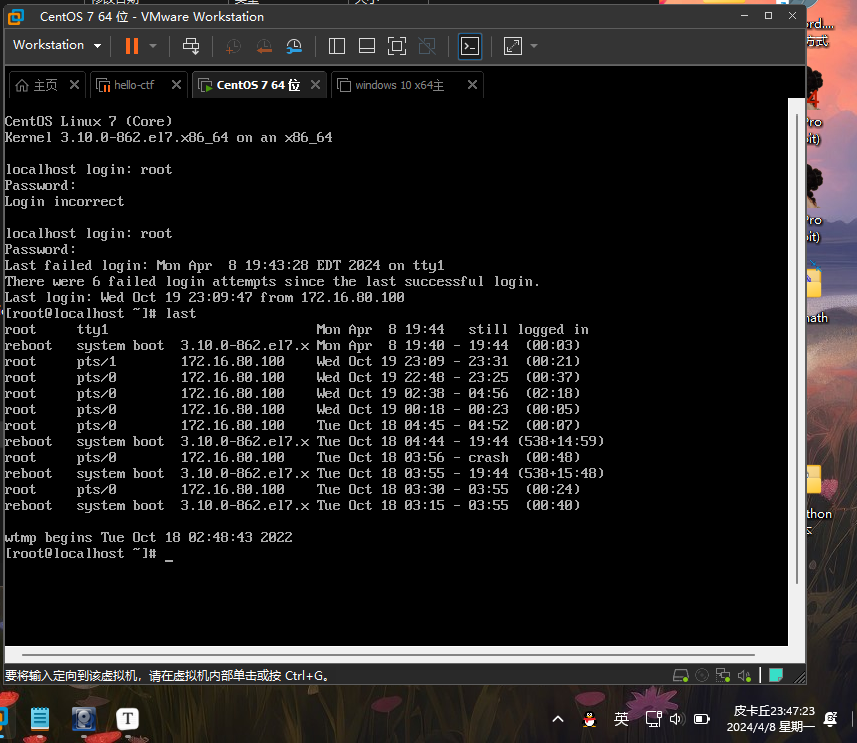

2.分析检材1,搭建该服务器的技术员IP地址是多少?用该地址解压检材2

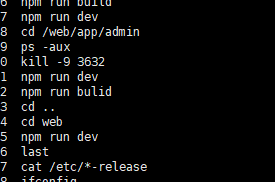

仿真后选择第二个选项进入,root账户为弱密码123456,执行last命令,得到ip(这里如果仿真失败,参考),如果还是不行,就更换FTK版本。这里我测试3.3的比较好用

答案:

1 | |

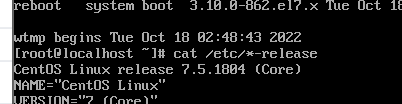

3.检材1中,操作系统发行版本号为

执行命令:

1 | |

答案:

1 | |

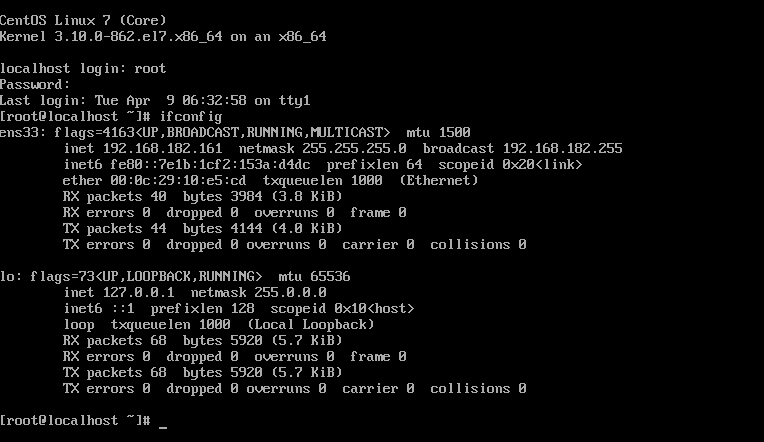

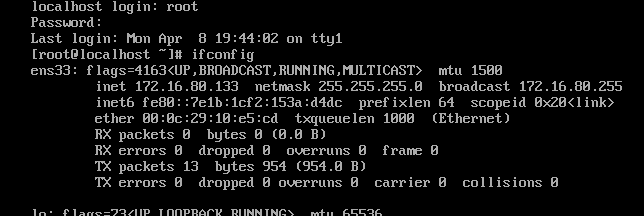

4.检材1系统中,网卡绑定的静态IP地址为

执行命令

1 | |

答案:

1 | |

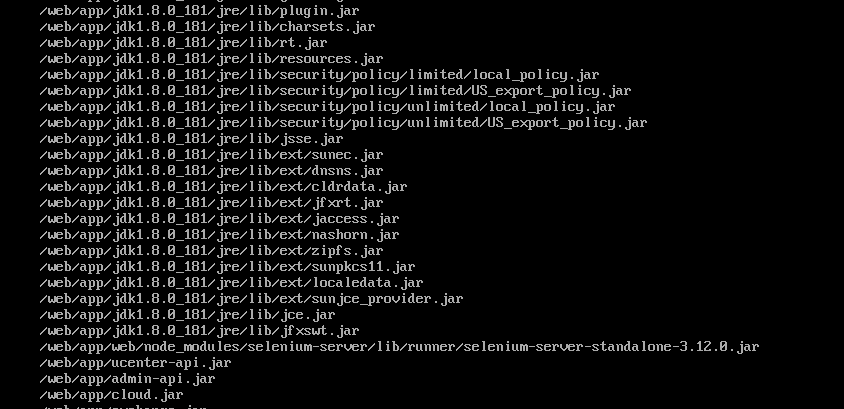

5.检材1中,网站jar包所存放的目录是(答案为绝对路径,如“/home/honglian/”)

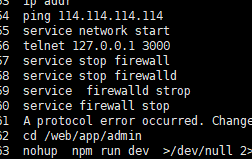

这里可以执行history命令查看历史命令,在/web/app目录下有多次操作,可以在该目录下发现大量jar包,或者执行find命令查找

1 | |

答案:

1 | |

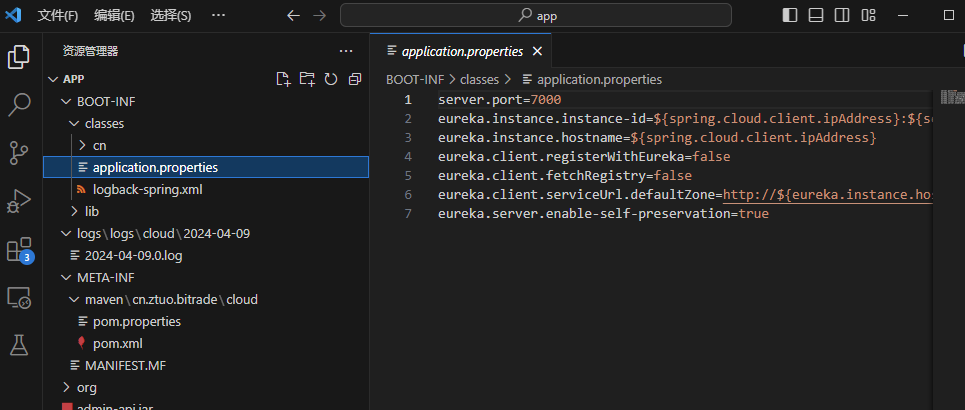

6.检材1中,监听7000端口的进程对应文件名为

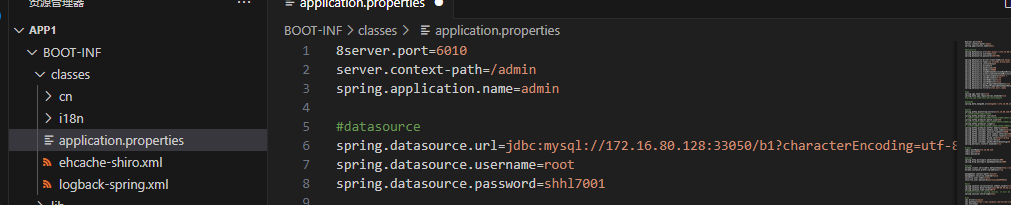

解压缩,在cloud.jar的BOOT-INF\classes\application.properties发现7000端口

答案:

1 | |

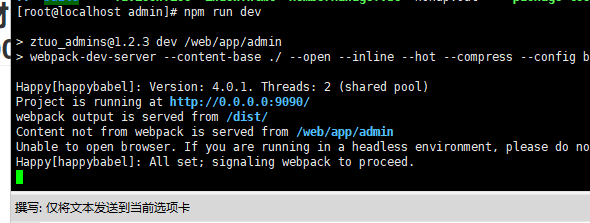

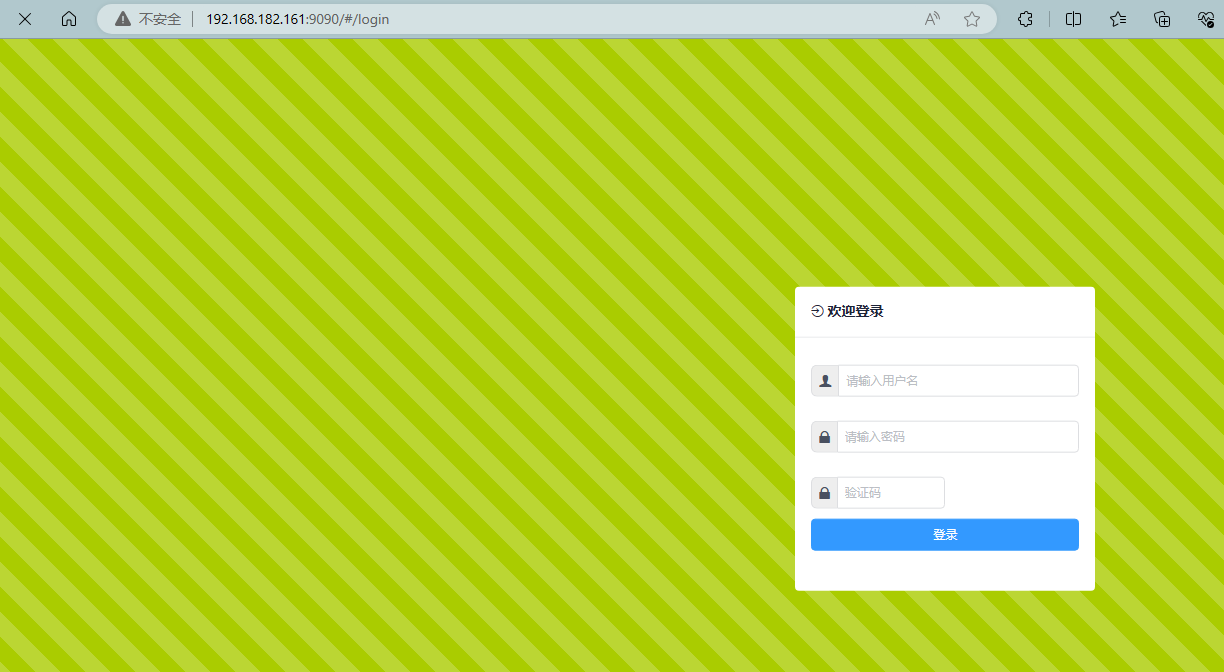

7.检材1中,网站管理后台页面对应的网络端口为(答案填写阿拉伯数字,如“100”)

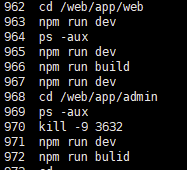

可以看到在/web/app/admin下多次执行npm run dev命令,故在该目录下复现操作

登录0.0.0.0:9090,发现是网站后台

故网址端口为

1 | |

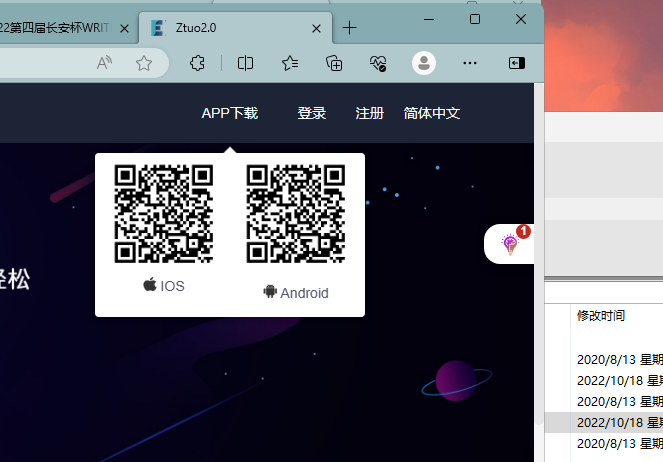

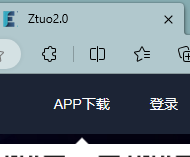

8.检材1中,网站前台页面里给出的APK的下载地址是(答案格式如下:“https://www.forensix.cn/abc/def”)

查看日志,发现可疑端口3000,猜测是网址前台,根据历史命令,尝试搭建

扫码复制链接得到

1 | |

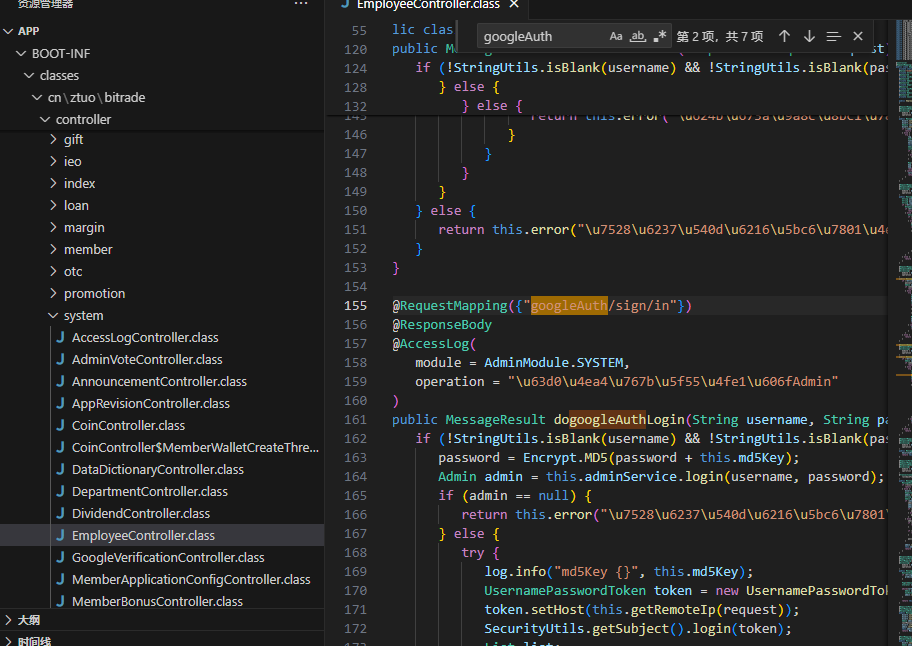

9.检材1中,网站管理后台页面调用的用户表(admin)里的密码字段加密方式为?

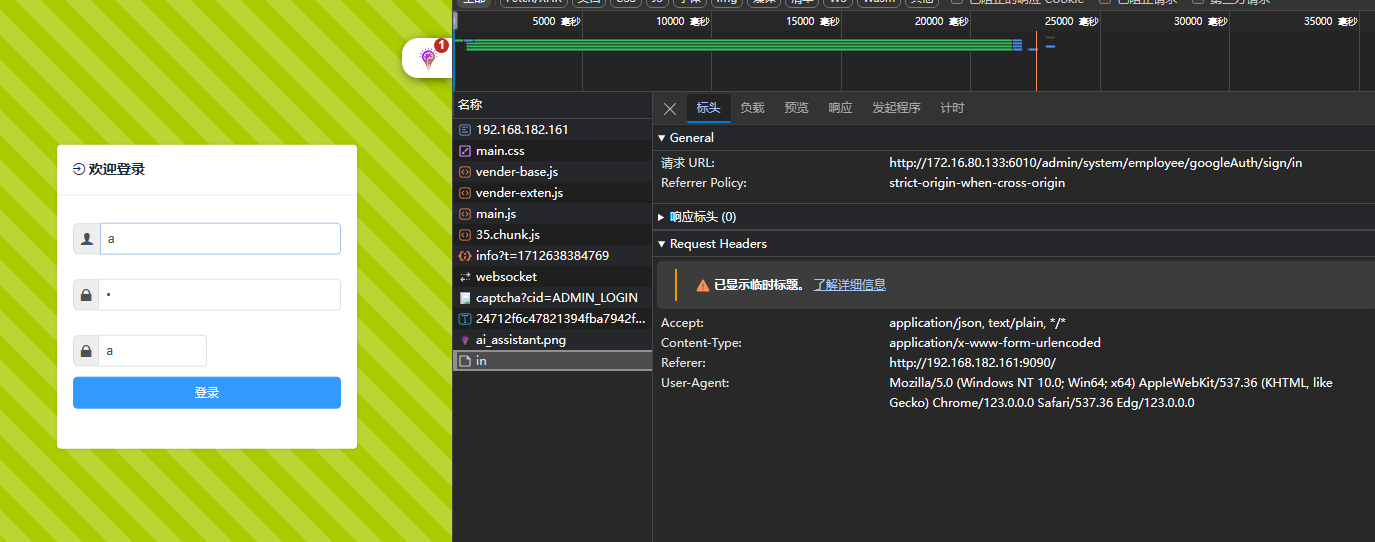

尝试登录发现url为

1 | |

在admin-api.jar里查找

加密方法是

1 | |

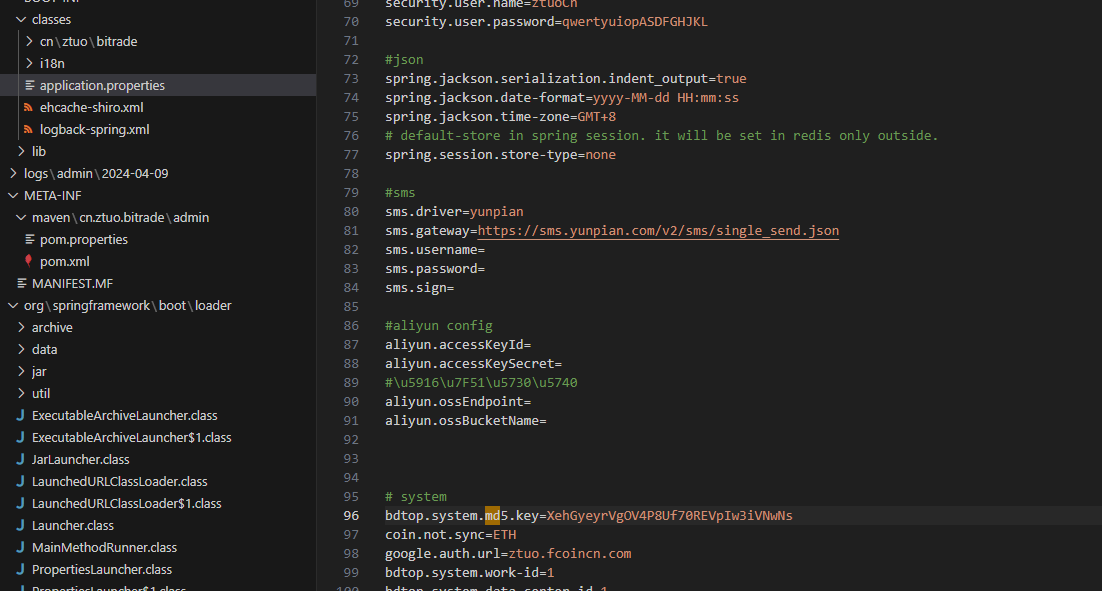

10. 分析检材1,网站管理后台登录密码加密算法中所使用的盐值是

答案:

1 | |

11.检材2中,windows账户Web King的登录密码是

火眼得到密码

1 | |

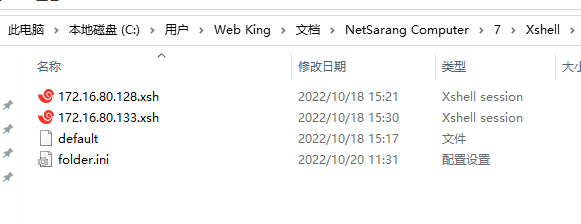

12.检材2中,除检材1以外,还远程连接过哪个IP地址?并用该地址解压检材3

仿真后xshell要更新,无法使用,打开其安装目录,在Users/Web King/Documents/NetSarang Computer/7/Xshell/Sessions得到

答案为:

1 | |

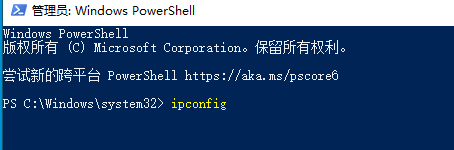

13.检材2中,powershell中输入的最后一条命令是

打开powershell,按↑得到,或者使用命令Get-History | Format-List -Property *

答案:

1 | |

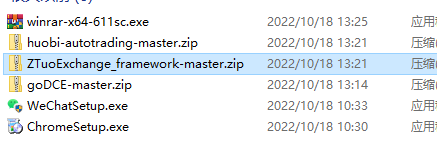

14.检材2中,下载的涉案网站源代码文件名为

在检材1的网站里,可以发现网站名字,打开下载目录

所以答案为:

1 | |

15.检材2中,网站管理后台root账号的密码为

打开浏览器查看浏览器储存的密码

答案:

1 | |

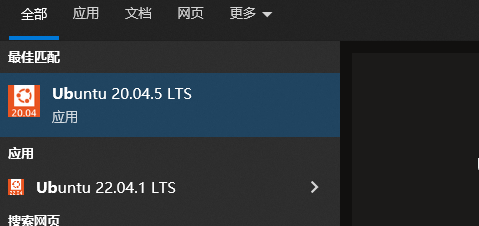

16.检材2中,技术员使用的WSL子系统发行版本是(答案格式如下:windows 10.1)

在搜索栏搜索常见的wsl,这里有2个,运行只有20的可以,或者执行命令wsl —list –verbose

答案:

1 | |

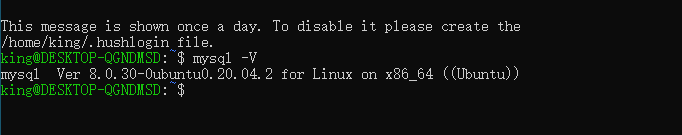

17.检材2中,运行的数据库服务版本号是(答案格式如下:10.1)

进入WSL,执行mysql -V

答案:

1 | |

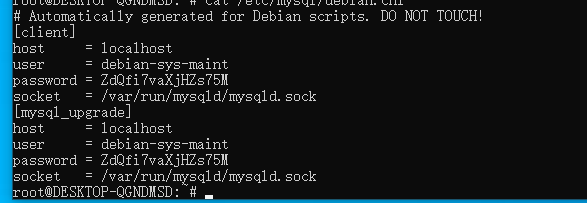

18.上述数据库debian-sys-maint用户的初始密码是

执行 cat /etc/mysql/debian.cnf得到

答案:

1 | |

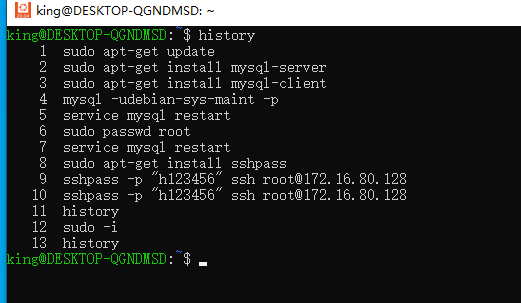

19.检材3服务器root账号的密码是

执行history命令,发现用root账户连接了172.16.80.128

答案:

1 | |

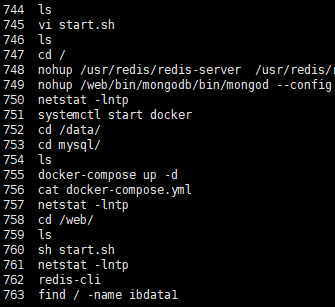

20.检材3中,监听33050端口的程序名(program name)为

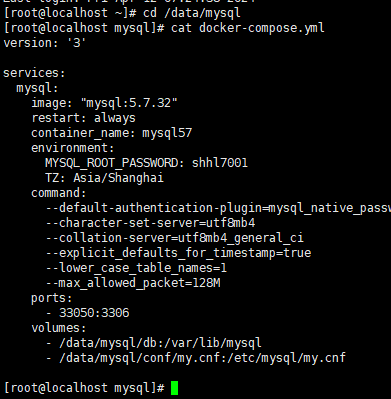

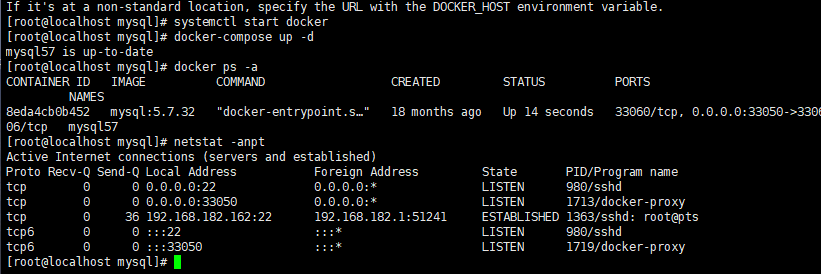

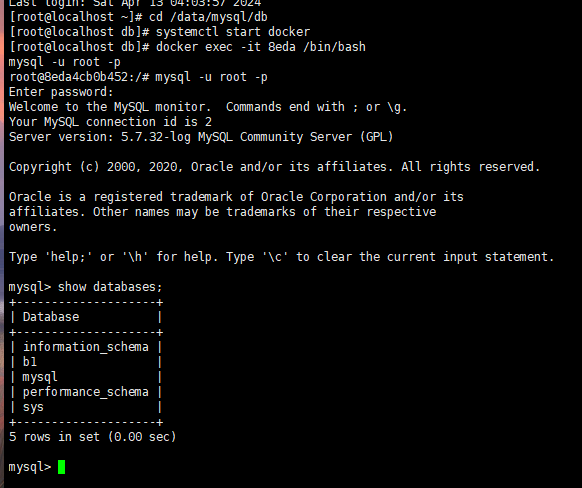

仿真后xshel连接,使用history命令,发现在data/mysql下启动了docker

查看有关文件,发现端口33050,在/data/mysql/下启动docker,同时这里也有22和23题的答案

答案:

1 | |

21.除MySQL外,该网站还依赖以下哪种数据库

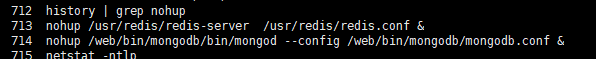

查看历史命令,发现还启动了nohup了redis和mongo

答案:

1 | |

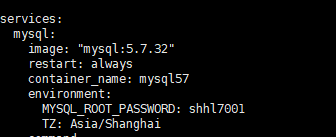

22.检材3中,MySQL数据库root账号的密码是

在20题的docker文件中可以发现密码:

1 | |

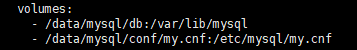

23.检材3中,MySQL数据库在容器内部的数据目录为

在20题的docker文件中可以发现数据库文件在/var/lib/mysql

答案:

1 | |

24.涉案网站调用的MySQL数据库名为

在检材1的admin-api.jar里发现

以及检材3的data/mysql/db/8eda4cb0b452.log可以发现

答案:

1 | |

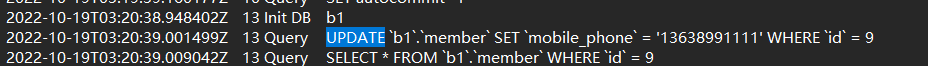

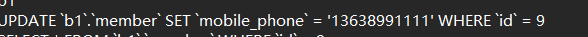

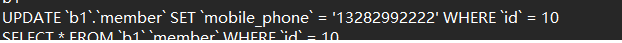

25.勒索者在数据库中修改了多少个用户的手机号?(答案填写阿拉伯数字,如“15”)

在data/mysql/db下,查看8eda4cb0b452.log,搜索UOPDATE,发现有3个命令修改手机号

答案:

1 | |

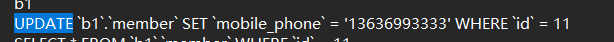

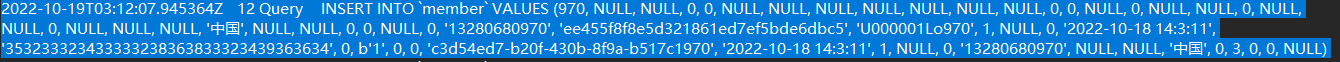

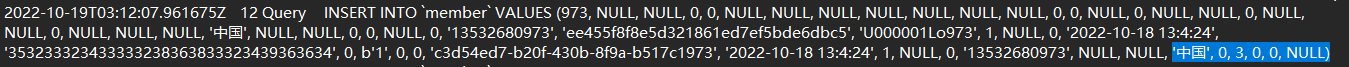

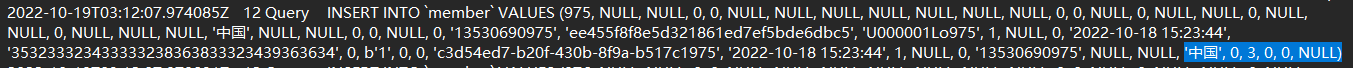

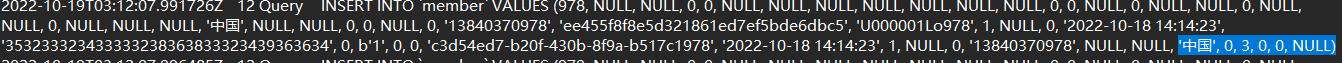

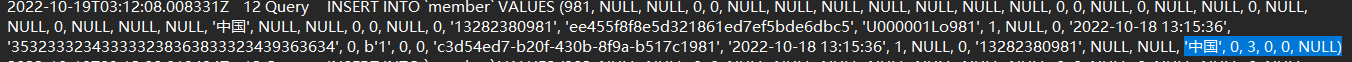

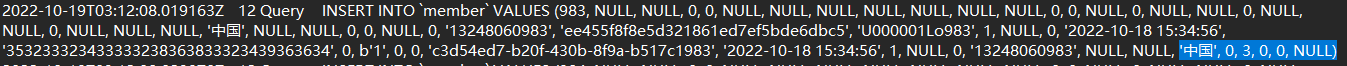

26.勒索者在数据库中删除的用户数量为(答案填写阿拉伯数字,如“15”)

还是上面那个文件,搜索DELETE,从973—1000

答案:

1 | |

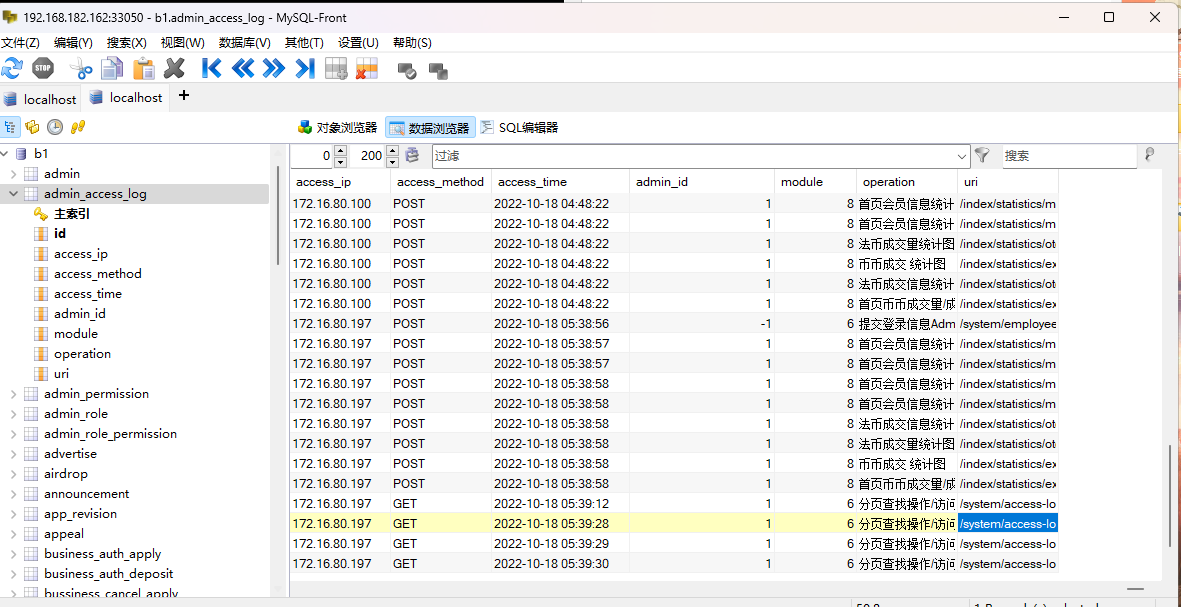

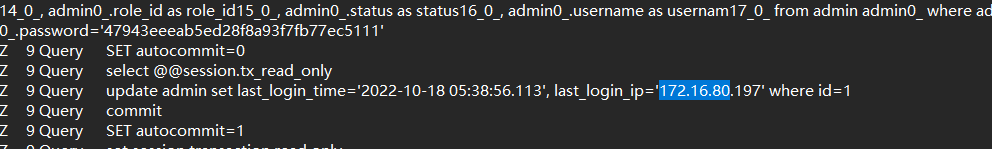

27.还原被破坏的数据库,分析除技术员以外,还有哪个IP地址登录过管理后台网站?用该地址解压检材4

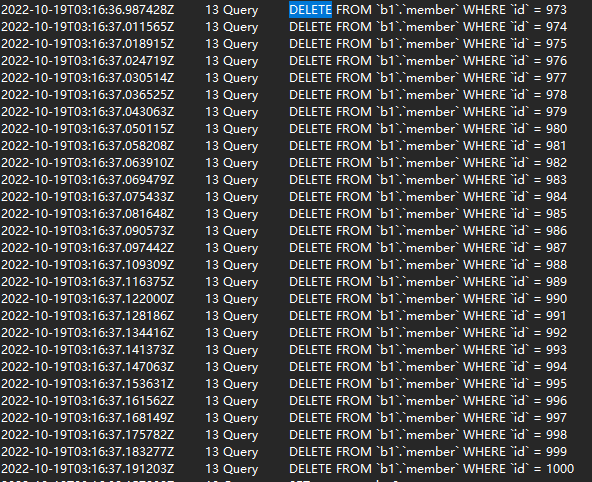

在检材2的D盘发现了搭建网站的数据库文件b1和其他一些文件

这里将检材2里D盘发现的b1数据库恢复到/data/mysql/db,启动数据库,查看数据库

使用的命令:

1 | |

连接数据库,发现有两个ip,100为检材2的ip(技术员ip),197的就为所求ip

这里也可以看日志,搜索172.16.80,发现admin登录只有100和197的ip。

答案:

1 | |

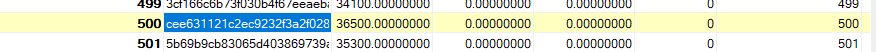

28.还原全部被删改数据,用户id为500的注册会员的HT币钱包地址为

在member_wallet表中,找到id=500的用户

答案:

1 | |

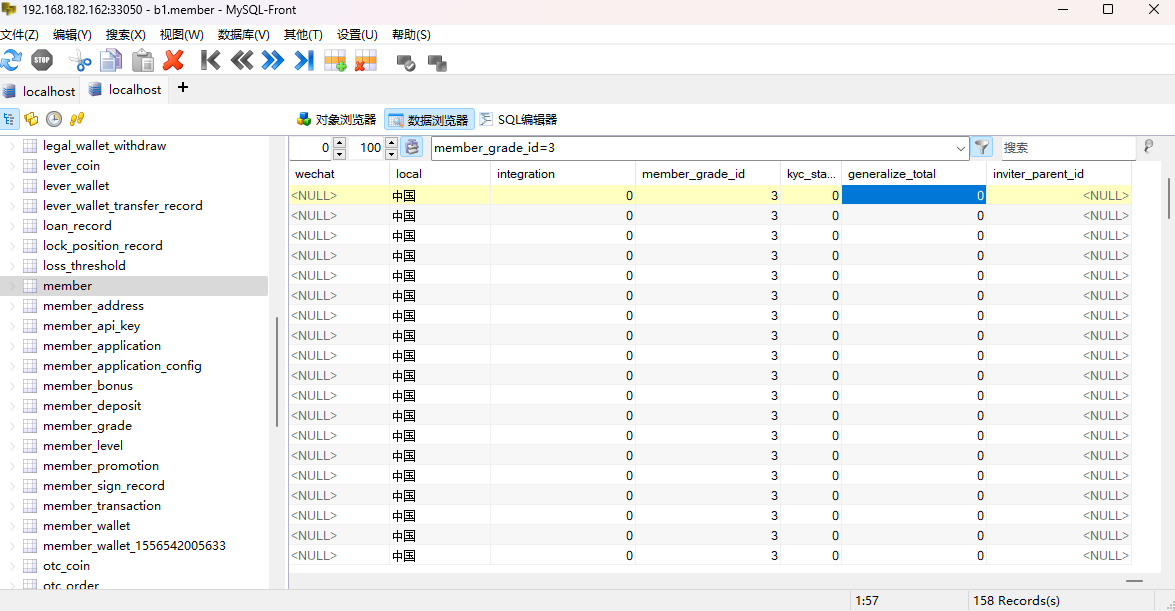

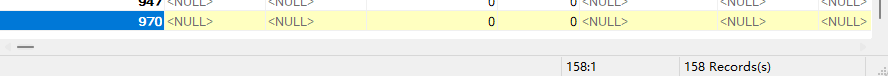

29.还原全部被删改数据,共有多少名用户的会员等级为’LV3’(答案填写阿拉伯数字,如“15”)

在member表里搜索等级为3的用户,共158个

在上面数据库文件不包括删除的

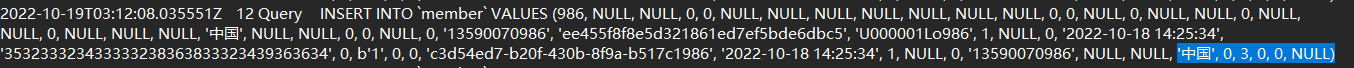

在数据库日志中查到下方内容,按照等级为3用户的数据特征搜索973-1000的用户

发现有6个,故答案:

1 | |

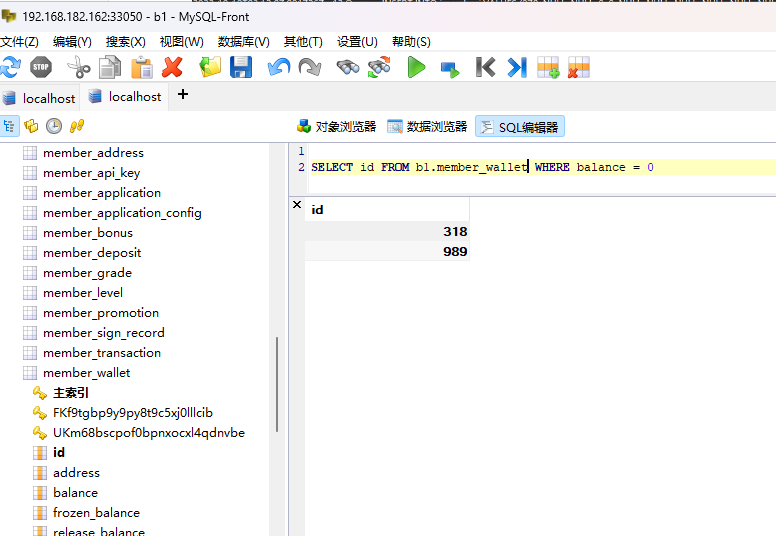

30.还原全部被删改数据,哪些用户ID没有充值记录(答案填写阿拉伯数字,多个ID以逗号分隔,“15,16,17”)

在member_wallet里balance为0是没有充值用户(这个表没有被删除数据),查询

1 | |

答案:

1 | |

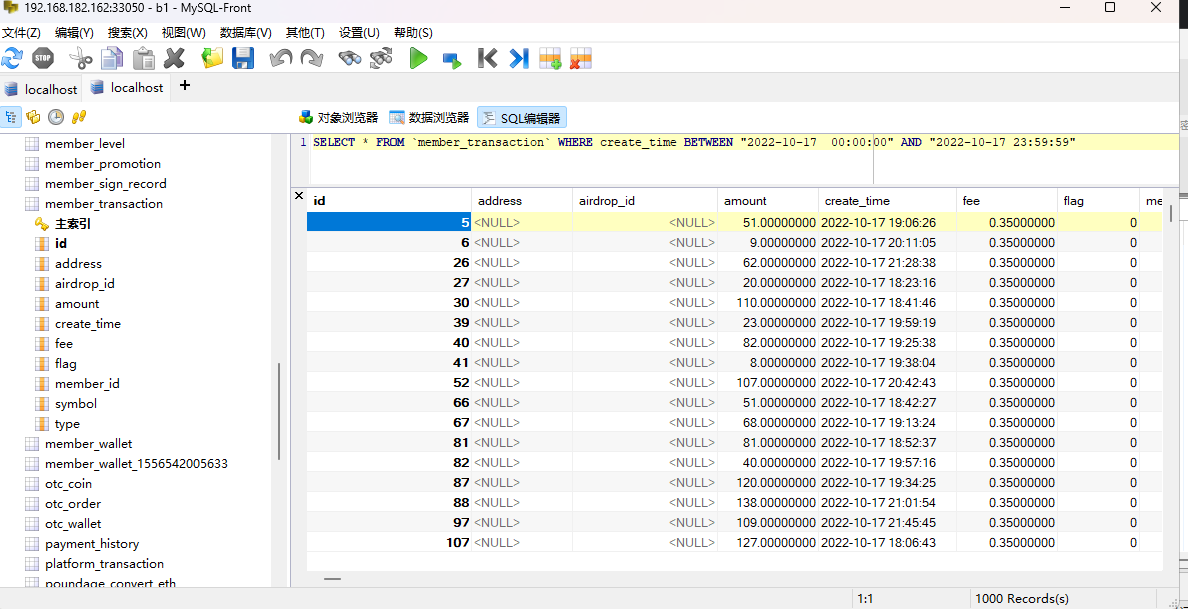

31.还原全部被删改数据,2022年10月17日总计产生多少笔交易记录?(答案填写阿拉伯数字,如“15”)

在member_transaction里查询当天的交易数据

1 | |

答案:

1 | |

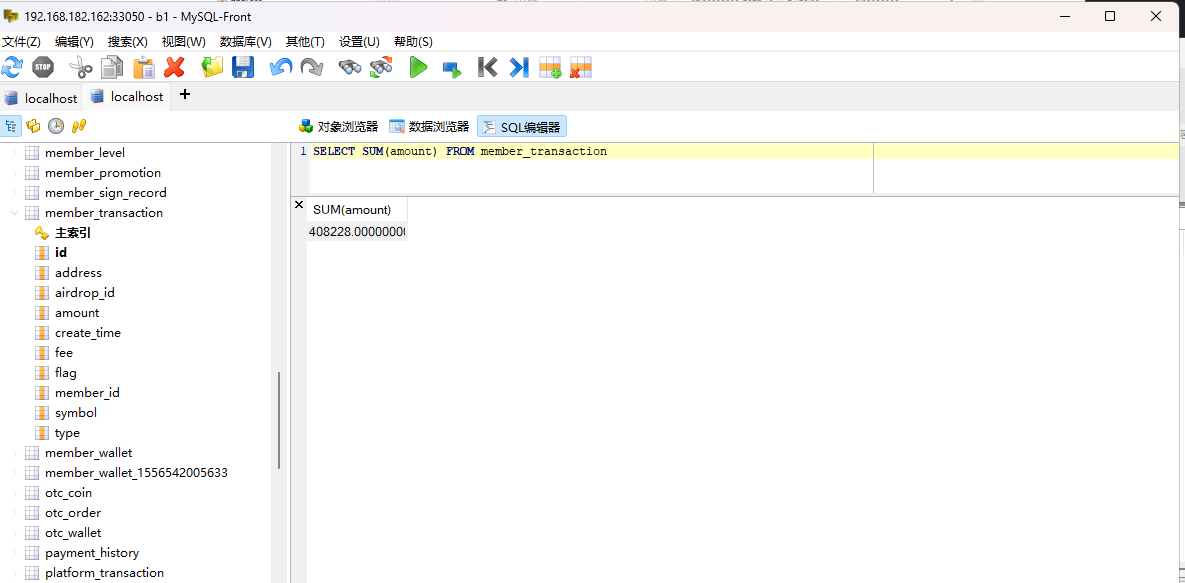

32.还原全部被删改数据,该网站中充值的USDT总额为(答案填写阿拉伯数字,如“15”)

对金额求和

1 | |

答案:

1 | |

33.嫌疑人使用的安卓模拟器软件名称是

检材4解压得到一个npbk文件,百度得到

答案:

1 | |

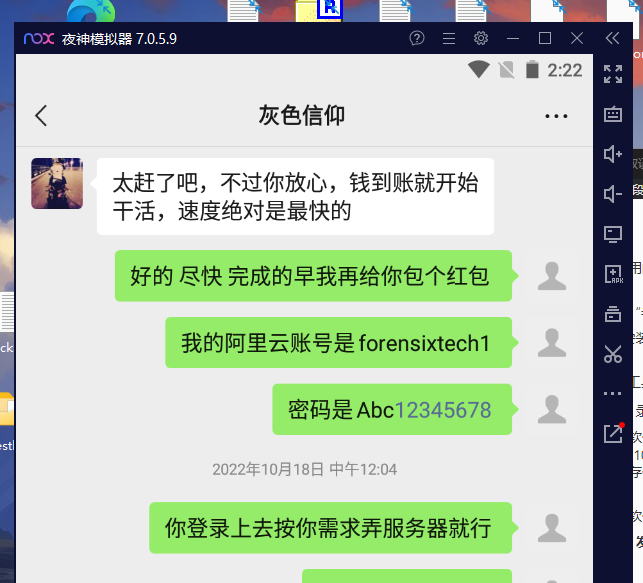

34.检材4中,“老板”的阿里云账号是

下载模拟器,导入npbk文件,在微信聊天记录里发现老板阿里云账号(这里打开微信需要断开网络,不然微信会退出,要求重新登录)

答案:

1 | |

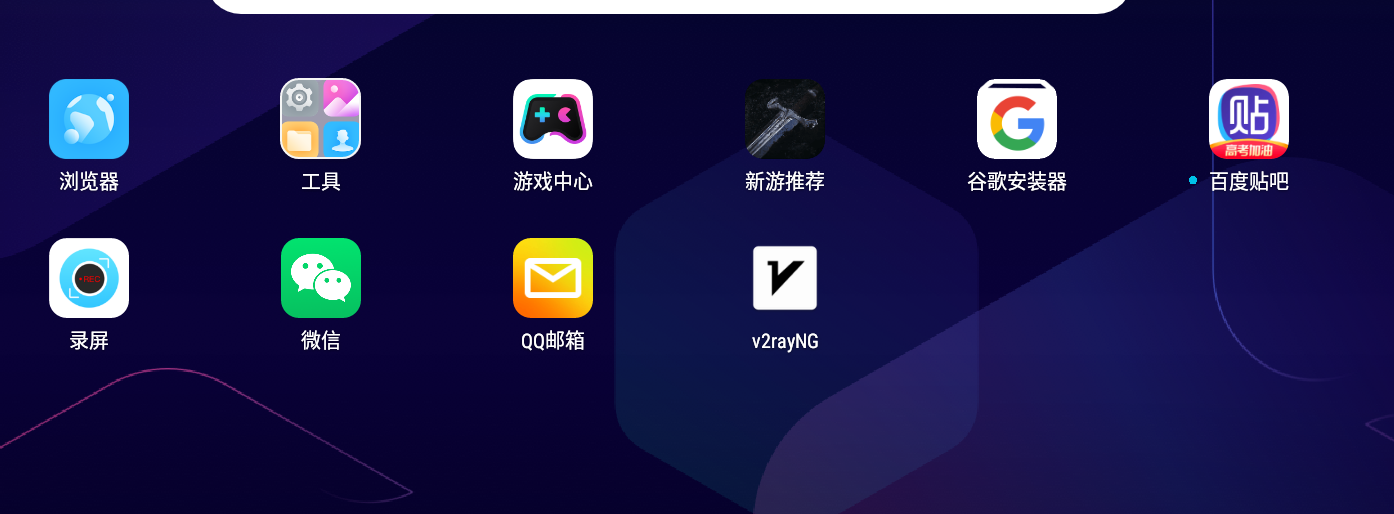

35.检材4中安装的VPN工具的软件名称是

在桌面发现vpn软件

答案:

1 | |

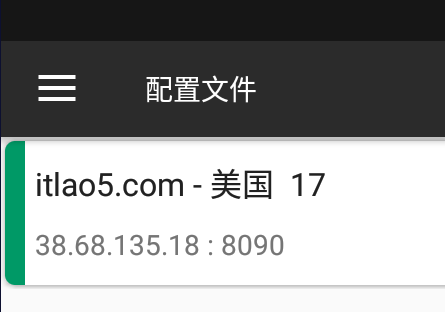

36.上述VPN工具中记录的节点IP是

打开vpn,得到

答案:

1 | |

37.检材4中,录屏软件安装时间为

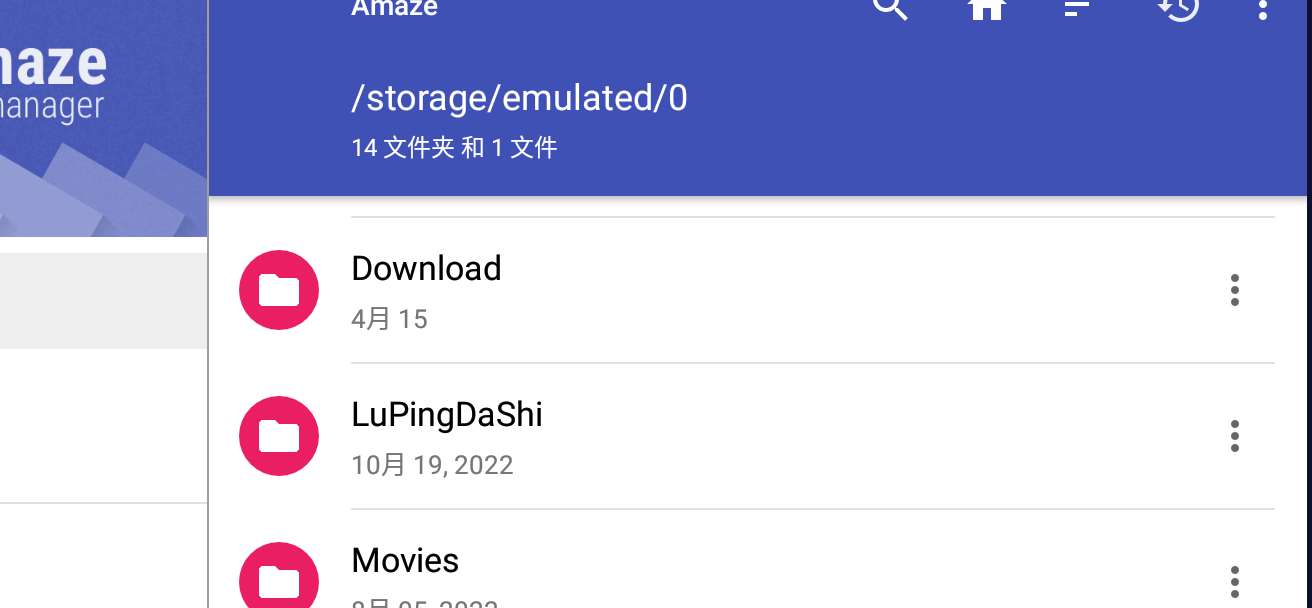

找到手机文件,发现一个LuPingDaShi的文件夹

答案

1 | |

38.上述录屏软件中名为“s_20221019105129”的录像,在模拟器存储中对应的原始文件名为

在手机文件夹/storage/emulated/0/Android/data/com.jiadi.luping/files/Movies目录下得到

1 | |

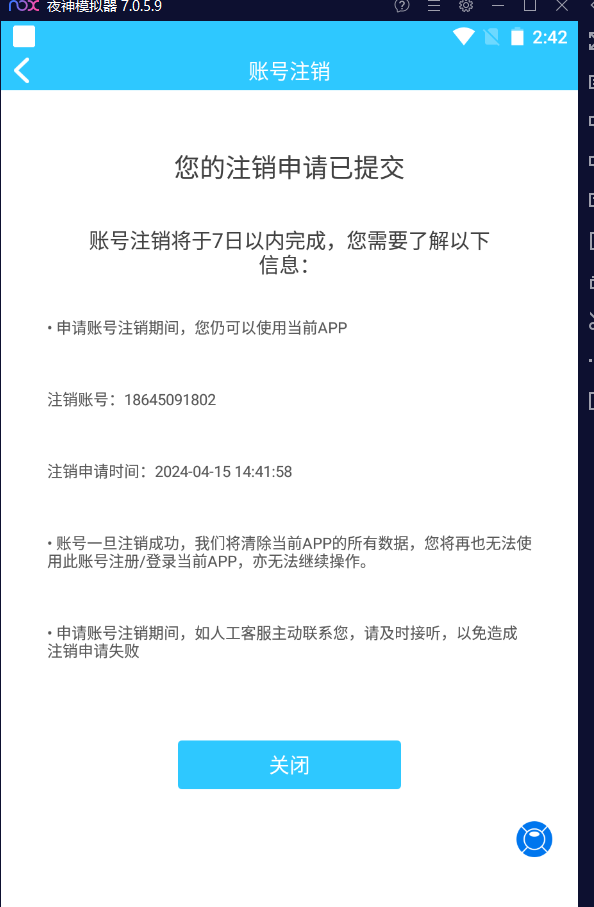

39.上述录屏软件登录的手机号是

选择帮助与反馈->账号注销即可看到完整手机号(这里需要连接网络,不然一直在加载)

答案:

1 | |

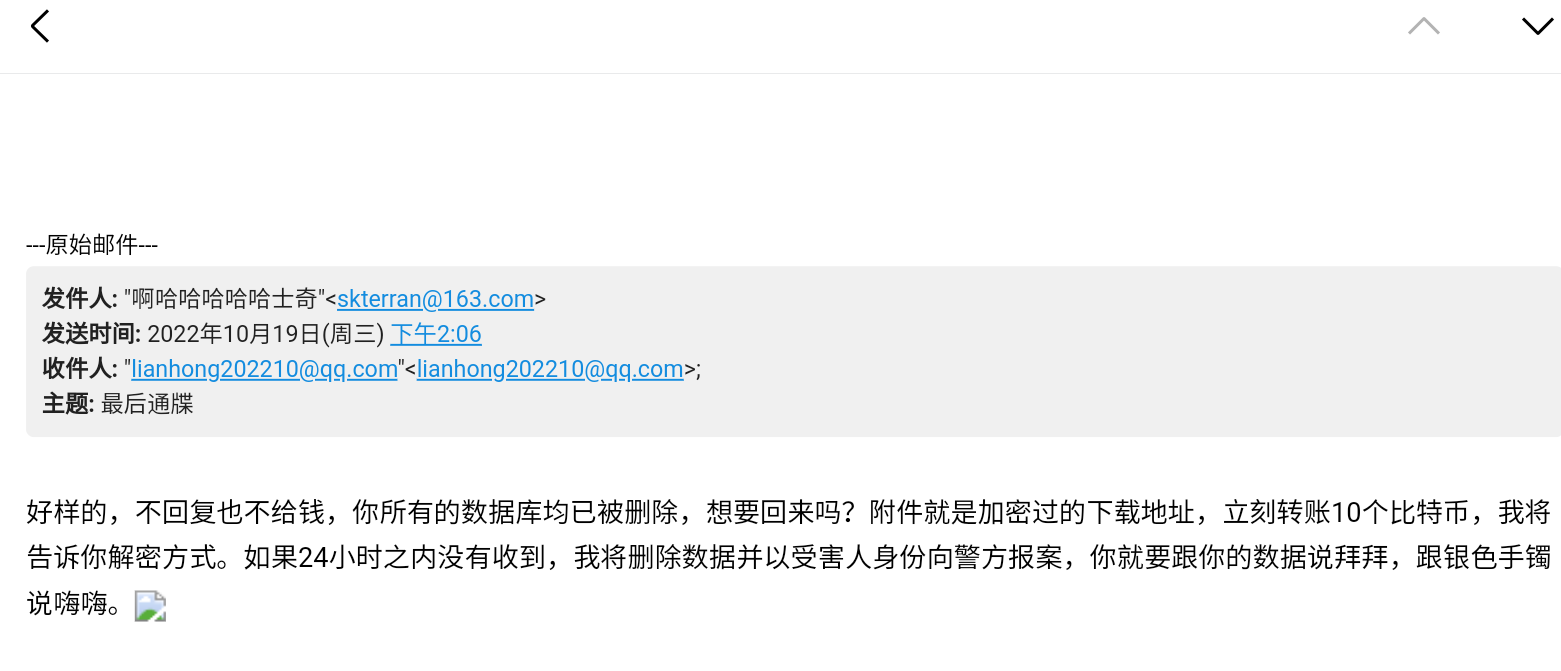

40.检材4中,发送勒索邮件的邮箱地址为

在qq邮箱中已发送邮件中找到

答案:

1 | |

参考:

2022长安杯Writeup - Forensics-Wiki

2022长安杯 - XDforensics-Wiki (xidian.edu.cn)

2022第四届长安杯WRITE UP_2022长安杯wp-CSDN博客

仿真后连接xshell

连接xshell,修改linux内网卡配置,开启dhcp,分配一个ip给虚拟机,重启后查看(当然这里也可以直接挂载在现有linux虚拟机上)